சைபர் பாதுகாப்பு விளக்கம்

பிரபலமான வைரஸ் தடுப்பு மற்றும் டிஜிட்டல் பாதுகாப்பு மென்பொருளான ESET இன் தயாரிப்பாளர்கள் சமீபத்திய விண்டோஸ் ஓஎஸ் பூஜ்ஜிய நாள் பாதிப்பைப் பயன்படுத்திக் கொண்ட தாக்குபவர்களைக் கண்டுபிடித்துள்ளனர். தாக்குதலுக்குப் பின்னால் உள்ள ஹேக்கிங் குழு இணைய உளவு நடத்துவதாக நம்பப்படுகிறது. சுவாரஸ்யமாக, இது ‘புஹ்ட்ராப்’ என்ற பெயரில் செல்லும் குழுவின் பொதுவான இலக்கு அல்லது வழிமுறை அல்ல, எனவே சுரண்டல் குழு முன்னிலைப்படுத்தியிருக்கலாம் என்பதைக் குறிக்கிறது.

ஸ்லோவாக் வைரஸ் தடுப்பு தயாரிப்பாளர் ESET சமீபத்திய விண்டோஸ் ஓஎஸ் பூஜ்ஜிய நாள் பாதிப்புக்கு பின்னால் வனப்பகுதியில் சுரண்டப்பட்டதற்கு பின்னால் புட்ராப் எனப்படும் ஹேக்கர் குழு இருப்பதை உறுதிப்படுத்தியுள்ளது. கண்டுபிடிப்பு மிகவும் சுவாரஸ்யமானது மற்றும் தொடர்புடையது, ஏனென்றால் சில ஆண்டுகளுக்கு முன்பு அதன் முக்கிய மென்பொருள் குறியீடு-அடிப்படை ஆன்லைனில் கசிந்தபோது குழுவின் நடவடிக்கைகள் கடுமையாக குறைக்கப்பட்டன. இந்த தாக்குதல் சைபர்-உளவு நடத்துவதற்கு ஒரு நிலையான விண்டோஸ் ஓஎஸ் பூஜ்ஜிய நாள் பாதிப்பைப் பயன்படுத்தியது. இது நிச்சயமாக ஒரு புதிய வளர்ச்சியைப் பற்றியது, ஏனெனில் புட்ராப் ஒருபோதும் தகவல்களைப் பெறுவதில் ஆர்வம் காட்டவில்லை. குழுவின் முதன்மை நடவடிக்கைகள் பணத்தை திருடுவது சம்பந்தப்பட்டது. இது மிகவும் சுறுசுறுப்பாக இருந்தபோது, புட்ராப்பின் முதன்மை இலக்குகள் நிதி நிறுவனங்கள் மற்றும் அவற்றின் சேவையகங்கள். குழு தனது சொந்த மென்பொருள் மற்றும் குறியீடுகளைப் பயன்படுத்தி வங்கிகளின் அல்லது அதன் வாடிக்கையாளர்களின் பாதுகாப்பை சமரசம் செய்து பணத்தைத் திருடியது.

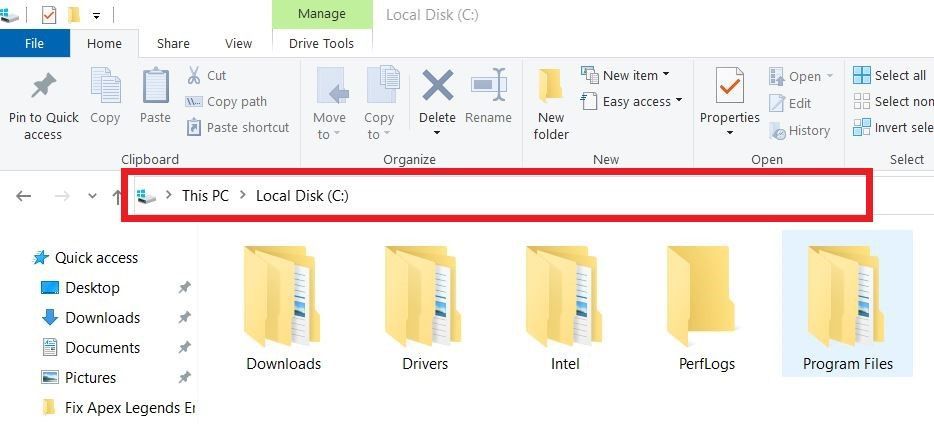

தற்செயலாக, மைக்ரோசாப்ட் பூஜ்ஜிய நாள் விண்டோஸ் ஓஎஸ் பாதிப்பைத் தடுக்க ஒரு இணைப்பை வெளியிட்டுள்ளது. நிறுவனம் பிழையைக் கண்டறிந்து அதைக் குறித்தது சி.வி.இ -2019-1132 . இந்த இணைப்பு ஜூலை 2019 பேட்ச் செவ்வாய் தொகுப்பின் ஒரு பகுதியாக இருந்தது.

சைபர்-உளவுத்துறையின் பட்ராப் பிவோட்கள்:

ESET இன் டெவலப்பர்கள் புட்ராப்பின் ஈடுபாட்டை உறுதிப்படுத்தியுள்ளனர். மேலும், வைரஸ் தடுப்பு தயாரிப்பாளர் சைபர்-உளவு நடத்துவதில் குழு ஈடுபட்டிருப்பதைக் கூட சேர்த்துள்ளார். இது புட்ராப்பின் முந்தைய சுரண்டல்களுக்கு முற்றிலும் எதிரானது. தற்செயலாக, குழுவின் சமீபத்திய செயல்பாடுகளை ESET அறிந்திருக்கிறது, ஆனால் குழுவின் இலக்குகளை வெளியிடவில்லை.

சுவாரஸ்யமாக, பல பாதுகாப்பு முகவர் நிறுவனங்கள் புத்ராப் ஒரு வழக்கமான அரசு வழங்கும் ஹேக்கர் ஆடை அல்ல என்று பலமுறை சுட்டிக்காட்டியுள்ளன. இந்த குழு முக்கியமாக ரஷ்யாவிலிருந்து இயங்குகிறது என்று பாதுகாப்பு ஆராய்ச்சியாளர்கள் நம்புகின்றனர். இது பெரும்பாலும் டர்லா, ஃபேன்ஸி பியர்ஸ், ஏபிடி 33 மற்றும் சமன்பாட்டுக் குழு போன்ற பிற கவனம் செலுத்திய ஹேக்கிங் குழுக்களுடன் ஒப்பிடப்படுகிறது. இருப்பினும், புட்ராப்பிற்கும் மற்றவர்களுக்கும் ஒரு முக்கியமான வேறுபாடு உள்ளது. குழு அரிதாகவே அதன் தாக்குதல்களுக்கு மேற்பரப்பு அல்லது பொறுப்பேற்கிறது. மேலும், அதன் முதன்மை இலக்குகள் எப்போதுமே நிதி நிறுவனங்களாகும், மேலும் குழு தகவல்களுக்குப் பதிலாக பணத்திற்குப் பின் சென்றது.

சமீபத்திய உளவு பிரச்சாரங்களில் புட்ராப் குழு பூஜ்ஜிய uses நாளைப் பயன்படுத்துகிறது: கடந்த ஐந்து ஆண்டுகளாக மோசமான குற்றக் குழுவும் உளவு பிரச்சாரங்களை நடத்துவதாக ESET ஆராய்ச்சி வெளிப்படுத்துகிறது The post சமீபத்திய உளவு பிரச்சாரங்களில் பூத்ராப் குழு பூஜ்ஜியத்தைப் பயன்படுத்துகிறது appeared first on… https://t.co/mvCyy424cg pic.twitter.com/9OJ6nXZ1sT

- ஷா ஷேக் (ha ஷா_ஷேக்) ஜூலை 11, 2019

புட்ராப் முதன்முதலில் 2014 இல் மீண்டும் தோன்றியது. பல ரஷ்ய வணிகங்களுக்குப் பிறகு இந்த குழு அறியப்பட்டது. இந்த வணிகங்கள் அளவு மிகவும் சிறியதாக இருந்தன, எனவே கொள்ளையர்கள் பல இலாபகரமான வருமானங்களை வழங்கவில்லை. இருப்பினும், வெற்றியைப் பெற்ற குழு, பெரிய நிதி நிறுவனங்களை குறிவைக்கத் தொடங்கியது. ஒப்பீட்டளவில் நன்கு பாதுகாக்கப்பட்ட மற்றும் டிஜிட்டல் முறையில் பாதுகாக்கப்பட்ட ரஷ்ய வங்கிகளுக்குப் பிறகு புட்ராப் செல்லத் தொடங்கினார். குரூப்-ஐபியின் ஒரு அறிக்கை, புட்ராப் குழு million 25 மில்லியனுக்கும் அதிகமான தொகையை விட்டு வெளியேற முடிந்தது என்பதைக் குறிக்கிறது. மொத்தத்தில், இந்த குழு சுமார் 13 ரஷ்ய வங்கிகளை வெற்றிகரமாக சோதனை செய்தது, பாதுகாப்பு நிறுவனமான சைமென்டெக் உரிமை கோரியது . சுவாரஸ்யமாக, ஆகஸ்ட் 2015 மற்றும் பிப்ரவரி 2016 க்கு இடையில் பெரும்பாலான டிஜிட்டல் ஹேஸ்ட்கள் வெற்றிகரமாக செயல்படுத்தப்பட்டன. வேறுவிதமாகக் கூறினால், புட்ராப் மாதத்திற்கு இரண்டு ரஷ்ய வங்கிகளை சுரண்ட முடிந்தது.

ஆன்லைனில் வெளிவந்த மென்பொருள் கருவிகளின் புத்திசாலித்தனமாக உருவாக்கப்பட்ட புஹ்ராப் குழுவின் செயல்பாடுகள் திடீரென நிறுத்தப்பட்டன. குழுவின் ஒரு சில உறுப்பினர்கள் மென்பொருளை கசியவிட்டிருக்கலாம் என்று அறிக்கைகள் குறிப்பிடுகின்றன. குழுவின் செயல்பாடுகள் திடீரென நிறுத்தப்பட்டாலும், சக்திவாய்ந்த மென்பொருள் கருவிகளுக்கான அணுகல், பல சிறிய ஹேக்கிங் குழுக்கள் செழிக்க அனுமதித்தது. ஏற்கனவே பூரணப்படுத்தப்பட்ட மென்பொருளைப் பயன்படுத்தி, பல சிறிய குழுக்கள் தங்கள் தாக்குதல்களை நடத்தத் தொடங்கின. பெரிய தீமை என்னவென்றால், புஹ்ராப் கதவைப் பயன்படுத்தி நடந்த தாக்குதல்களின் எண்ணிக்கை.

புஹ்ட்ராப் கதவு கசிந்ததிலிருந்து, குழு முற்றிலும் மாறுபட்ட நோக்கத்துடன் இணைய தாக்குதல்களை நடத்துவதற்கு தீவிரமாக முன்னிலைப்படுத்தியது. எவ்வாறாயினும், டிசம்பர் 2015 இல் இருந்து குழு மாற்ற தந்திரங்களை தாங்கள் பார்த்ததாக ESET ஆராய்ச்சியாளர்கள் கூறுகின்றனர். வெளிப்படையாக, குழு அரசு நிறுவனங்கள் மற்றும் நிறுவனங்களை குறிவைக்கத் தொடங்கியது, ESET குறிப்பிட்டது, “ஒரு குறிப்பிட்ட நடிகருக்கு அவர்களின் கருவிகள் இருக்கும்போது ஒரு பிரச்சாரத்தை காரணம் கூறுவது எப்போதும் கடினம். 'மூலக் குறியீடு வலையில் இலவசமாகக் கிடைக்கிறது. எவ்வாறாயினும், மூலக் குறியீடு கசிவுக்கு முன்னர் இலக்குகளில் மாற்றம் ஏற்பட்டதால், வணிகங்கள் மற்றும் வங்கிகளுக்கு எதிரான முதல் புட்ராப் தீம்பொருள் தாக்குதல்களுக்குப் பின்னால் உள்ள அதே நபர்களும் அரசாங்க நிறுவனங்களை குறிவைப்பதில் ஈடுபட்டுள்ளனர் என்பதை நாங்கள் அதிக நம்பிக்கையுடன் மதிப்பிடுகிறோம். ”

புட்ராப் நிச்சயமாக ஒரு வித்தியாசமான பரிணாம வளர்ச்சியைக் கொண்டுள்ளது…. ரஷ்ய வங்கிகளிடமிருந்து M 25 மில்லியனைத் திருடுவதிலிருந்து… இணைய உளவு நடவடிக்கைகளை மேற்கொள்வது வரை. இது போகாச்சேவ் விளைவுதானா? pic.twitter.com/nuQ7ZKPU1Y

- கேடலின் சிம்பானு (amp காம்புஸ்கோடி) ஜூலை 11, 2019

ESET ஆராய்ச்சியாளர்கள் இந்த தாக்குதல்களில் புட்ராப்பின் கையை கோர முடிந்தது, ஏனெனில் அவர்கள் வடிவங்களை அடையாளம் காண முடிந்தது மற்றும் தாக்குதல்கள் நடத்தப்பட்ட விதத்தில் பல ஒற்றுமைகள் இருந்தன. 'புதிய கருவிகள் அவற்றின் ஆயுதக் களஞ்சியத்தில் சேர்க்கப்பட்டிருந்தாலும், பழையவற்றுக்கான புதுப்பிப்புகள் பயன்படுத்தப்பட்டாலும், வெவ்வேறு புட்ராப் பிரச்சாரங்களில் பயன்படுத்தப்படும் தந்திரோபாயங்கள், நுட்பங்கள் மற்றும் நடைமுறைகள் (டிடிபி) இந்த ஆண்டுகளில் வியத்தகு முறையில் மாறவில்லை.'

இருண்ட வலையில் வாங்கக்கூடிய விண்டோஸ் ஓஎஸ் ஜீரோ-டே பாதிப்பைப் பயன்படுத்தலாமா?

விண்டோஸ் இயக்க முறைமையில் புட்ராப் குழு பாதிப்பைப் பயன்படுத்தியது மிகவும் சுவாரஸ்யமானது. வேறு வார்த்தைகளில் கூறுவதானால், குழு பொதுவாக 'பூஜ்ஜிய நாள்' என்று குறிக்கப்படும் பாதுகாப்பு குறைபாட்டை பயன்படுத்தியது. இந்த குறைபாடுகள் பொதுவாக இணைக்கப்படாதவை மற்றும் எளிதில் கிடைக்காது. தற்செயலாக, இந்த குழு இதற்கு முன்பு விண்டோஸ் ஓஎஸ்ஸில் பாதுகாப்பு பாதிப்புகளைப் பயன்படுத்தியது. இருப்பினும், அவர்கள் பொதுவாக மற்ற ஹேக்கர் குழுக்களை நம்பியுள்ளனர். மேலும், பெரும்பாலான சுரண்டல்களில் மைக்ரோசாப்ட் வழங்கிய திட்டுகள் இருந்தன. குழு ஊடுருவி அனுப்பப்படாத விண்டோஸ் இயந்திரங்களைத் தேடும் தேடல்களை நடத்தியது.

புட்ராப் ஆபரேட்டர்கள் அனுப்பப்படாத பாதிப்பைப் பயன்படுத்திய முதல் அறியப்பட்ட நிகழ்வு இதுவாகும். வேறு வார்த்தைகளில் கூறுவதானால், இந்த குழு விண்டோஸ் ஓஎஸ்ஸில் உண்மையான பூஜ்ஜிய நாள் பாதிப்பைப் பயன்படுத்தியது. பாதுகாப்பு குறைபாடுகளைக் கண்டறிய குழுவிற்குத் தேவையான திறமை இல்லாததால், குழுவும் அதை வாங்கியிருக்கலாம் என்று ஆராய்ச்சியாளர்கள் உறுதியாக நம்புகிறார்கள். காஸ்பர்ஸ்கியில் உலகளாவிய ஆராய்ச்சி மற்றும் பகுப்பாய்வுக் குழுவின் தலைவரான கோஸ்டின் ராயு, பூஜ்ஜிய நாள் பாதிப்பு என்பது அடிப்படையில் வோலோடியா எனப்படும் ஒரு சுரண்டல் தரகர் விற்கும் “சலுகையின் உயர்வு” குறைபாடு என்று நம்புகிறார். இந்த குழு சைபர் கிரைம் மற்றும் தேசிய-மாநில குழுக்களுக்கு பூஜ்ஜிய நாள் சுரண்டல்களை விற்கும் வரலாற்றைக் கொண்டுள்ளது.

புத்ராப் # மால்வேர் டாக் கோப்பில் உட்பொதிக்கப்பட்ட அடிப்படை 64 குறியாக்கப்பட்ட இயங்கக்கூடிய வழக்கமான வடிவத்துடன் (மற்றும் அளவு). https://t.co/SOt3XtZ8KH pic.twitter.com/dYBSMLFLx6

- மார்க் ஓட்சென்மியர் (chochsenmeier) ஜூலை 11, 2019

சைபர்-உளவுத்துறையின் புத்ராப்பின் முன்னிலை ரஷ்ய உளவுத்துறையால் நிர்வகிக்கப்பட்டிருக்கலாம் என்று வதந்திகள் உள்ளன. ஆதாரமற்றது என்றாலும், கோட்பாடு துல்லியமாக இருக்கலாம். ரஷ்ய உளவுத்துறை அவர்களுக்காக உளவு பார்க்க புத்ராப்பை நியமித்தது சாத்தியமாக இருக்கலாம். முக்கிய கார்ப்பரேட் அல்லது அரசாங்க தரவுகளுக்கு பதிலாக குழுவின் கடந்த கால மீறல்களை மன்னிப்பதற்கான ஒப்பந்தத்தின் ஒரு பகுதியாக இந்த முன்னிலை இருக்கலாம். ரஷ்யாவின் உளவுத்துறை கடந்த காலங்களில் மூன்றாம் தரப்பு ஹேக்கிங் குழுக்கள் மூலம் இவ்வளவு பெரிய அளவிலான திட்டங்களை நடத்தியதாக நம்பப்படுகிறது. பாதுகாப்பு ஆராய்ச்சியாளர்கள் ரஷ்யாவை தவறாமல் ஆனால் முறைசாரா முறையில் திறமையான நபர்களை மற்ற நாடுகளின் பாதுகாப்பிற்குள் ஊடுருவ முயற்சிக்கிறார்கள் என்று கூறியுள்ளனர்.

சுவாரஸ்யமாக, 2015 ஆம் ஆண்டில், புட்ராப் அரசாங்கங்களுக்கு எதிரான இணைய உளவு நடவடிக்கைகளில் ஈடுபட்டதாக நம்பப்பட்டது. கிழக்கு ஐரோப்பா மற்றும் மத்திய ஆசியா நாடுகளின் அரசாங்கங்கள் ரஷ்ய ஹேக்கர்கள் பல சந்தர்ப்பங்களில் தங்கள் பாதுகாப்பை ஊடுருவ முயற்சித்ததாக வழக்கமாக கூறி வருகின்றனர்.

குறிச்சொற்கள் சைபர் பாதுகாப்பு