மைக்ரோடிக்.

குறைந்த அளவிலான வலைத்தள சமரசம் என்னவென்றால், ஒரு பெரிய கிரிப்டோஜாக் தாக்குதல் என்று கண்டறியப்பட்டது. டிரஸ்ட்வேவின் பாதுகாப்பு ஆராய்ச்சியாளரான சைமன் கெனின், சைபர் குற்றவாளிகள் மற்றும் தீங்கிழைக்கும் செயல்களுக்கு கிரிப்டோகரன்ஸிகளைப் பயன்படுத்துவது குறித்து ஆர்எஸ்ஏ ஏசியா 2018 இல் ஒரு உரையை வழங்குவதில் இருந்து திரும்பி வந்தார். இதை தற்செயல் என்று அழைக்கவும், ஆனால் தனது அலுவலகத்திற்குத் திரும்பிய உடனேயே, CoinHive இன் பாரிய எழுச்சியைக் கவனித்தார், மேலும் ஆய்வு செய்தபோது, அது குறிப்பாக மைக்ரோடிக் நெட்வொர்க் சாதனங்களுடன் தொடர்புடையது மற்றும் பிரேசிலை பெரிதும் குறிவைத்தது. இந்த நிகழ்வின் ஆராய்ச்சியை கெனின் ஆழமாக ஆராய்ந்தபோது, இந்த தாக்குதலில் 70,000 க்கும் மேற்பட்ட மைக்ரோடிக் சாதனங்கள் சுரண்டப்பட்டதைக் கண்டறிந்தார், அதன் பின்னர் இது 200,000 ஆக உயர்ந்துள்ளது.

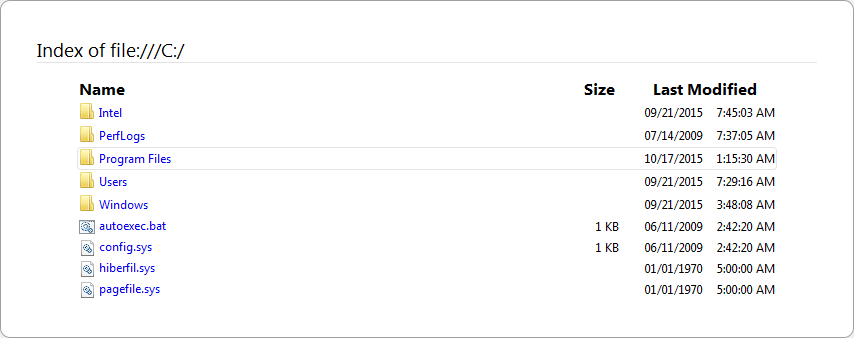

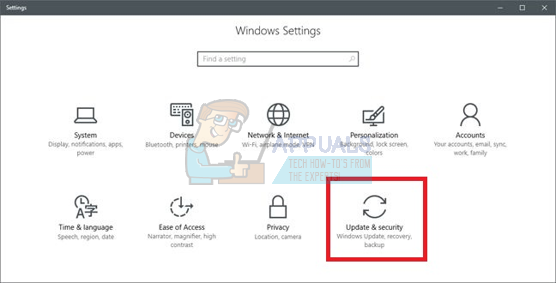

CoinHive உடன் பிரேசிலில் மிக்ரோடிக் சாதனங்களின் ஷோடன் தேடல் 70,000+ முடிவுகளை அளித்தது. சிமோன் கெனின் / டிரஸ்ட்வேவ்

'இது ஒரு வினோதமான தற்செயல் நிகழ்வாக இருக்கலாம், ஆனால் மேலும் பரிசோதித்தபோது, இந்த சாதனங்கள் அனைத்தும் ஒரே CoinHive sitekey ஐப் பயன்படுத்துகின்றன என்பதைக் கண்டேன், அதாவது அவை அனைத்தும் இறுதியில் ஒரு நிறுவனத்தின் கைகளில் உள்ளன. அந்த சாதனங்களில் பயன்படுத்தப்படும் CoinHive தள விசையை நான் தேடினேன், தாக்குபவர் உண்மையில் பிரேசிலில் கவனம் செலுத்துவதைக் கண்டேன். ”

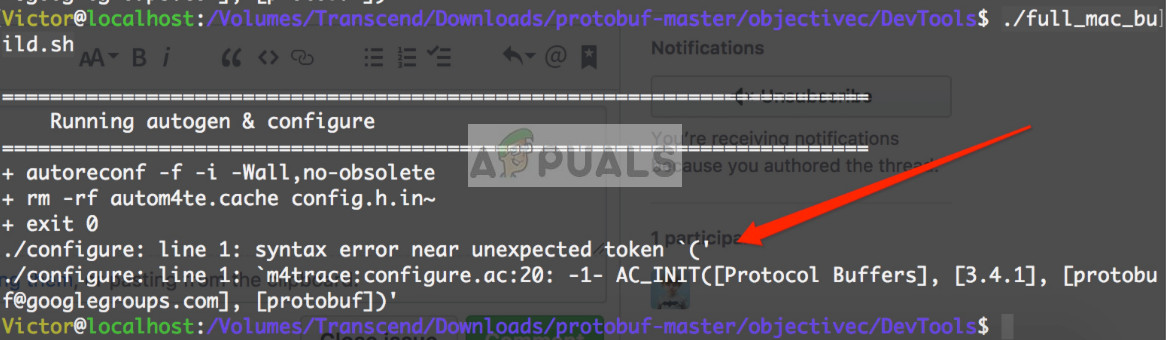

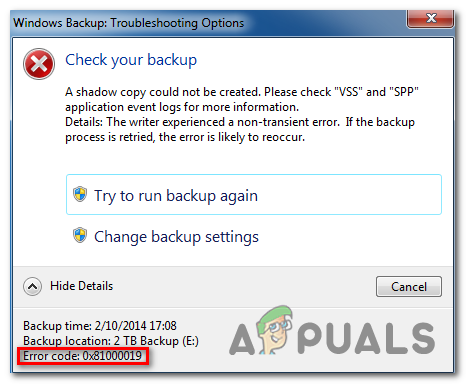

CoinHive sitekey இன் ஷோடன் தேடல் அனைத்து சுரண்டல்களும் ஒரே தாக்குபவருக்கு விளைவிப்பதைக் காட்டியது. சைமன் கெனின் / டிரஸ்ட்வேவ்

கெனின் ஆரம்பத்தில் இந்த தாக்குதல் மிக்ரோடிக்கிற்கு எதிரான ஒரு பூஜ்ஜிய நாள் சுரண்டல் என்று சந்தேகித்தார், ஆனால் பின்னர் இந்த செயலைச் செய்வதற்கு தாக்குபவர்கள் திசைவிகளில் அறியப்பட்ட பாதிப்பைப் பயன்படுத்துகிறார்கள் என்பதை அவர் உணர்ந்தார். இந்த பாதிப்பு பதிவுசெய்யப்பட்டது, மேலும் அதன் பாதுகாப்பு அபாயங்களைத் தணிக்க ஏப்ரல் 23 ஆம் தேதி ஒரு இணைப்பு வெளியிடப்பட்டது, ஆனால் இதுபோன்ற பெரும்பாலான புதுப்பிப்புகளைப் போலவே, வெளியீடும் புறக்கணிக்கப்பட்டது மற்றும் பல திசைவிகள் பாதிக்கப்படக்கூடிய ஃபார்ம்வேரில் இயங்குகின்றன. கெனின் உலகெங்கிலும் இதுபோன்ற நூறாயிரக்கணக்கான காலாவதியான ரவுட்டர்களைக் கண்டுபிடித்தார், அவர் கண்டுபிடித்த பல்லாயிரக்கணக்கானவை பிரேசிலில் இருந்தன.

முன்னதாக, திசைவி மீது தொலைநிலை தீங்கிழைக்கும் குறியீடு செயல்பாட்டை அனுமதிக்க பாதிப்பு கண்டறியப்பட்டது. எவ்வாறாயினும், இந்த சமீபத்திய தாக்குதல் 'ஒரு பயனர் பார்வையிட்ட ஒவ்வொரு வலைப்பக்கத்திலும் CoinHive ஸ்கிரிப்டை புகுத்த' இந்த வழிமுறையைப் பயன்படுத்துவதன் மூலம் இதை ஒரு படி மேலே செல்ல முடிந்தது. தாக்குதலின் கொடூரத்தை அதிகரிக்கும் மூன்று தந்திரோபாயங்களை தாக்குதல் நடத்தியவர்கள் பயன்படுத்தினர் என்றும் கெனின் குறிப்பிட்டார். ஒரு CoinHive ஸ்கிரிப்ட் ஆதரவு பிழை பக்கம் உருவாக்கப்பட்டது, இது ஒவ்வொரு முறையும் ஒரு பயனர் உலாவும்போது பிழையை எதிர்கொள்ளும் போது ஸ்கிரிப்டை இயக்கும். இது தவிர, மைக்ரோடிக் திசைவிகளுடன் அல்லது இல்லாமல் தனித்துவமான வலைத்தளங்களுக்கு பார்வையாளர்களை ஸ்கிரிப்ட் பாதித்தது (திசைவிகள் இந்த ஸ்கிரிப்டை முதலில் செலுத்தும் வழிமுறையாக இருந்தபோதிலும்). ஒவ்வொரு HTML பக்கத்திலும் CoinHive ஐ செலுத்த திட்டமிடப்பட்ட ஒரு MiktoTik.php கோப்பைப் பயன்படுத்தவும் தாக்குபவர் கண்டறியப்பட்டார்.

பல இணைய சேவை வழங்குநர்கள் (ஐஎஸ்பிக்கள்) நிறுவனங்களுக்கு வெகுஜன அளவில் வலை இணைப்பை வழங்க மைக்ரோடிக் ரவுட்டர்களைப் பயன்படுத்துவதால், இந்த தாக்குதல் ஒரு உயர் மட்ட அச்சுறுத்தலாகக் கருதப்படுகிறது, இது சந்தேகத்திற்கு இடமின்றி பயனர்களை வீட்டிலேயே குறிவைக்கவில்லை, ஆனால் மிகப்பெரிய அளவில் பெரிய நிறுவனங்கள் மற்றும் நிறுவனங்களுக்கு அடி. மேலும் என்னவென்றால், தாக்குபவர் ரவுட்டர்களில் “u113.src” ஸ்கிரிப்டை நிறுவியுள்ளார், இது பிற கட்டளைகளையும் குறியீட்டையும் பின்னர் பதிவிறக்கம் செய்ய அனுமதித்தது. அசல் தள விசை CoinHive ஆல் தடுக்கப்பட்டால், திசைவிகள் வழியாக அணுகல் ஸ்ட்ரீமை பராமரிக்கவும் காத்திருப்பு மாற்று ஸ்கிரிப்ட்களை இயக்கவும் இது ஹேக்கரை அனுமதிக்கிறது.

மூல டிரஸ்ட்வேவ்