ஐபிஎம், ஓக் ரிட்ஜ் தேசிய ஆய்வகம்

ஐபிஎம் நிறுவனத்தின் நிறுவன பாதுகாப்பு கருவிகளில் ஒன்றான ஐபிஎம் டேட்டா ரிஸ்க் மேனேஜருக்கு (ஐடிஆர்எம்) உள்ள பல பாதுகாப்பு குறைபாடுகள் மூன்றாம் தரப்பு பாதுகாப்பு ஆராய்ச்சியாளரால் வெளிப்படுத்தப்பட்டதாக கூறப்படுகிறது. தற்செயலாக, ஜீரோ-டே பாதுகாப்பு பாதிப்புகள் இன்னும் அதிகாரப்பூர்வமாக ஒப்புக் கொள்ளப்படவில்லை, ஐபிஎம் வெற்றிகரமாக இணைக்கப்பட்டுள்ளது.

ரிமோட் கோட் எக்ஸிகியூஷன் (ஆர்.சி.இ) திறன்களைக் கொண்ட குறைந்தது நான்கு பாதுகாப்பு பாதிப்புகளைக் கண்டறிந்த ஒரு ஆராய்ச்சியாளர் காடுகளில் கிடைப்பதாகக் கூறப்படுகிறது. ஐபிஎம்மின் தரவு இடர் மேலாளர் பாதுகாப்பு மெய்நிகர் பயன்பாட்டிற்குள் ஐபிஎம் அணுகவும் பாதுகாப்பு குறைபாடுகளின் விவரங்களை பகிர்ந்து கொள்ளவும் முயற்சித்ததாக ஆராய்ச்சியாளர் கூறுகிறார், ஆனால் ஐபிஎம் அவற்றை ஒப்புக்கொள்ள மறுத்துவிட்டது, இதன் விளைவாக, அவற்றைத் தடையின்றி விட்டுவிட்டது.

பூஜ்ஜிய நாள் பாதுகாப்பு பாதிப்பு அறிக்கையை ஏற்க ஐபிஎம் மறுக்கிறதா?

ஐபிஎம் தரவு இடர் மேலாளர் என்பது தரவு கண்டுபிடிப்பு மற்றும் வகைப்பாட்டை வழங்கும் ஒரு நிறுவன தயாரிப்பு ஆகும். நிறுவனத்திற்குள் உள்ள தகவல் சொத்துக்களை அடிப்படையாகக் கொண்ட வணிக ஆபத்து குறித்த விரிவான பகுப்பாய்வுகளை இந்த தளம் கொண்டுள்ளது. சேர்க்கத் தேவையில்லை, அதைப் பயன்படுத்தும் வணிகங்களைப் பற்றிய முக்கியமான மற்றும் முக்கியமான தகவல்களை மேடையில் அணுகலாம். சமரசம் செய்தால், முழு தளத்தையும் அடிமையாக மாற்ற முடியும், இது ஹேக்கர்களுக்கு இன்னும் அதிகமான மென்பொருள் மற்றும் தரவுத்தளங்களை எளிதாக அணுக முடியும்.

பாதுகாப்பு ஆராய்ச்சியாளர் நான்கு பூஜ்ஜிய நாட்களை வெளிப்படுத்துகிறார் # பாதிப்புகள் இது ஐபிஎம் தரவு ஆபத்து மேலாளர் (ஐடிஆர்எம்) ஐபிஎம்மில் ஒன்றாகும் # தொழில்முனைவு கருவிகள். # சைபர் பாதுகாப்பு https://t.co/jvdcufgQqi https://t.co/2cKjfrCOoz

- டேவிட் டி ச ous சா (av டேவிட் டெஸ் ட்ரமண்ட்) ஏப்ரல் 21, 2020

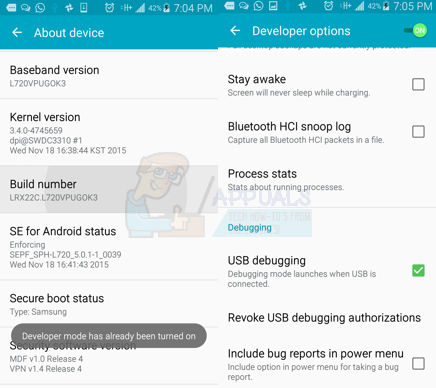

இங்கிலாந்தில் சுறுசுறுப்பான தகவல் பாதுகாப்பின் பருத்தித்துறை ரிபேரோ ஐபிஎம் தரவு இடர் மேலாளரின் பதிப்பு 2.0.3 ஐ ஆராய்ந்து மொத்தம் நான்கு பாதிப்புகளைக் கண்டுபிடித்ததாகக் கூறப்படுகிறது. குறைபாடுகளை உறுதிப்படுத்திய பின்னர், கார்னகி மெலன் பல்கலைக்கழகத்தில் சி.இ.ஆர்.டி / சி.சி மூலம் ரிபேரோ ஐ.பி.எம். தற்செயலாக, ஐபிஎம் ஹேக்கர்ஒன் இயங்குதளத்தை இயக்குகிறது, இது அடிப்படையில் இதுபோன்ற பாதுகாப்பு பலவீனங்களைப் புகாரளிப்பதற்கான அதிகாரப்பூர்வ சேனலாகும். இருப்பினும், ரிபேரோ ஒரு ஹேக்கர்ஒன் பயனர் அல்ல, வெளிப்படையாக சேர விரும்பவில்லை, எனவே அவர் CERT / CC வழியாக செல்ல முயன்றார். வித்தியாசமாக, பின்வரும் செய்தியுடன் குறைபாடுகளை ஒப்புக்கொள்ள ஐபிஎம் மறுத்துவிட்டது:

' இந்த அறிக்கை எங்கள் வாடிக்கையாளர்களால் செலுத்தப்படும் “மேம்பட்ட” ஆதரவுக்கு மட்டுமே என்பதால் இந்த அறிக்கையை மதிப்பீடு செய்துள்ளோம், மேலும் எங்கள் பாதிப்பு வெளிப்படுத்தல் திட்டத்திற்கான வாய்ப்பை மீறியுள்ளோம். . இது எங்கள் கொள்கையில் கோடிட்டுக் காட்டப்பட்டுள்ளது https://hackerone.com/ibm . இந்த திட்டத்தில் பங்கேற்க தகுதி பெற, ஒரு அறிக்கையை சமர்ப்பிப்பதற்கு 6 மாதங்களுக்குள் ஐபிஎம் கார்ப்பரேஷன், அல்லது ஒரு ஐபிஎம் துணை நிறுவனம் அல்லது ஐபிஎம் கிளையன்ட் ஆகியோருக்கான பாதுகாப்பு சோதனை செய்ய நீங்கள் ஒப்பந்தத்தின் கீழ் இருக்கக்கூடாது. '

இலவச பாதிப்பு அறிக்கை நிராகரிக்கப்பட்டதாகக் கூறப்பட்ட பின்னர், தி நான்கு சிக்கல்கள் குறித்து ஆராய்ச்சியாளர் கிட்ஹப்பில் விவரங்களை வெளியிட்டார் . ஐபிஎம் ஐடிஆர்எம் பயன்படுத்தும் நிறுவனங்களை உருவாக்குவதே அறிக்கையை வெளியிடுவதற்கான காரணம் என்று ஆராய்ச்சியாளர் உறுதியளிக்கிறார் பாதுகாப்பு குறைபாடுகளை அறிந்தவர் எந்தவொரு தாக்குதலையும் தடுக்க தணிப்புகளை வைக்க அவர்களை அனுமதிக்கவும்.

ஐபிஎம் ஐடிஆர்எம்மில் 0 நாள் பாதுகாப்பு பாதிப்புகள் என்ன?

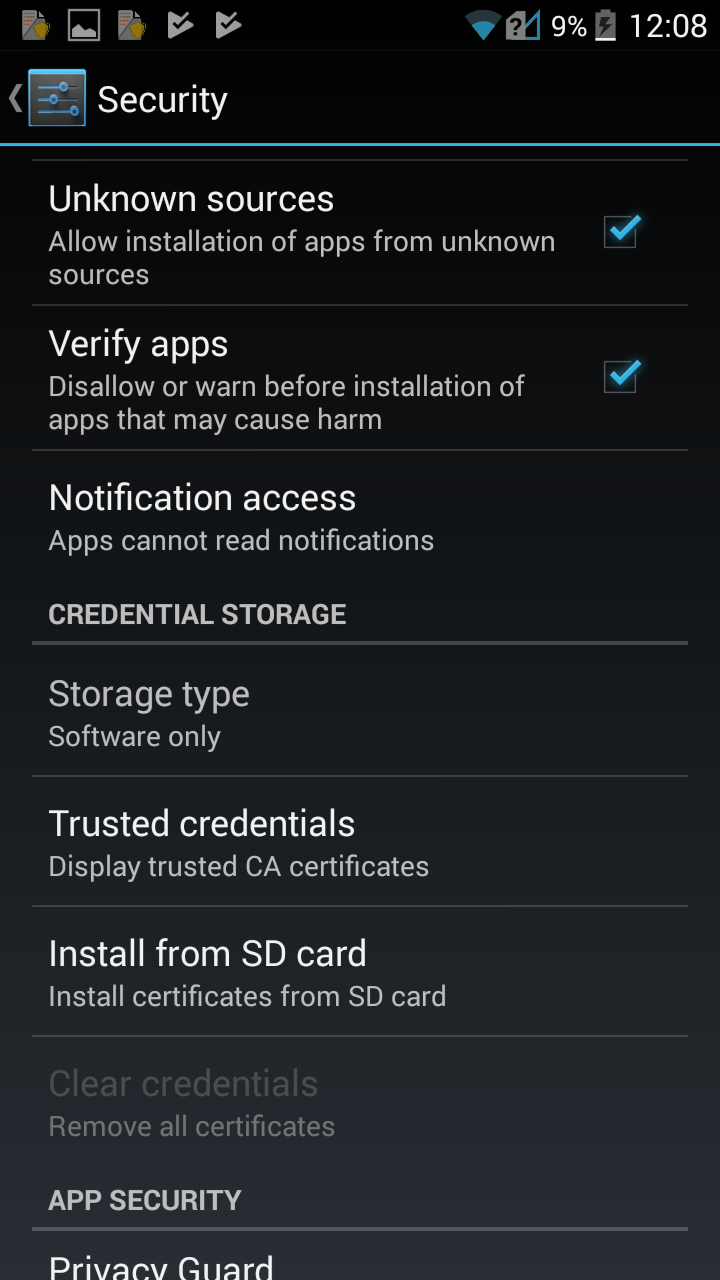

நான்கில், மூன்று பாதுகாப்பு குறைபாடுகளை ஒன்றாகப் பயன்படுத்தி தயாரிப்பில் ரூட் சலுகைகளைப் பெறலாம். குறைபாடுகளில் அங்கீகார பைபாஸ், கட்டளை ஊசி குறைபாடு மற்றும் பாதுகாப்பற்ற இயல்புநிலை கடவுச்சொல் ஆகியவை அடங்கும்.

அங்கீகார பைபாஸ் ஒரு ஏபிஐ உடனான சிக்கலை துஷ்பிரயோகம் செய்ய தரவு இடர் மேலாளர் பயன்பாட்டைப் பெற ஒரு தன்னிச்சையான அமர்வு ஐடி மற்றும் பயனர்பெயரைப் பெற அனுமதிக்கிறது, பின்னர் அந்த பயனர்பெயருக்கு புதிய கடவுச்சொல்லை உருவாக்க தனி கட்டளையை அனுப்புகிறது. தாக்குதலை வெற்றிகரமாக சுரண்டுவது அடிப்படையில் வலை நிர்வாக கன்சோலுக்கான அணுகலை அளிக்கிறது. இதன் பொருள் தளத்தின் அங்கீகாரம் அல்லது அங்கீகரிக்கப்பட்ட அணுகல் அமைப்புகள் முற்றிலும் புறக்கணிக்கப்பட்டன மற்றும் தாக்குபவர் IDRM க்கு முழு நிர்வாக அணுகலைக் கொண்டுள்ளார்.

https://twitter.com/sudoWright/status/1252641787216375818

நிர்வாகி அணுகலுடன், தாக்குபவர் தன்னிச்சையான கோப்பை பதிவேற்ற கட்டளை ஊசி பாதிப்பைப் பயன்படுத்தலாம். மூன்றாவது குறைபாடு முதல் இரண்டு பாதிப்புகளுடன் இணைக்கப்படும்போது, அங்கீகரிக்கப்படாத தொலைநிலை தாக்குபவர் ஐடிஆர்எம் மெய்நிகர் பயன்பாட்டின் மூலமாக ரிமோட் கோட் எக்ஸிகியூஷன் (ஆர்.சி.இ) ஐ அடைய அனுமதிக்கிறது, இது கணினி சமரசத்தை முடிக்க வழிவகுக்கிறது. ஐபிஎம் ஐடிஆர்எம்மில் நான்கு பூஜ்ஜிய நாள் பாதுகாப்பு பாதிப்புகளை சுருக்கமாகக் கூறுதல்:

- ஐடிஆர்எம் அங்கீகார பொறிமுறையின் பைபாஸ்

- பயன்பாட்டில் தங்கள் சொந்த கட்டளைகளை இயக்க தாக்குதல்களை அனுமதிக்கும் IDRM API களில் ஒன்றில் கட்டளை ஊசி புள்ளி

- கடின குறியீட்டு பயனர்பெயர் மற்றும் கடவுச்சொல் சேர்க்கை a3user / idrm

- IDRM API இல் உள்ள பாதிப்பு, தொலைநிலை ஹேக்கர்கள் IDRM பயன்பாட்டிலிருந்து கோப்புகளைப் பதிவிறக்க அனுமதிக்கும்

அது போதுமான சேதத்தை ஏற்படுத்தாவிட்டால், அங்கீகாரத்தைத் தவிர்த்து, சுரண்டக்கூடிய இரண்டு மெட்டாஸ்ப்ளோயிட் தொகுதிகள் பற்றிய விவரங்களை வெளிப்படுத்துவதாக ஆராய்ச்சியாளர் உறுதியளித்துள்ளார் தொலை குறியீடு செயல்படுத்தல் மற்றும் தன்னிச்சையான கோப்பு பதிவிறக்கம் குறைபாடுகள்.

ஐபிஎம் ஐடிஆர்எம்-க்குள் பாதுகாப்பு பாதிப்புகள் இருந்தபோதிலும், அதற்கான வாய்ப்புகள் உள்ளன என்பதை கவனத்தில் கொள்ள வேண்டும் வெற்றிகரமாக சுரண்டுவது மெலிதானது . இது முதன்மையாக ஐபிஎம் ஐடிஆர்எம்-ஐ தங்கள் கணினிகளில் வரிசைப்படுத்தும் நிறுவனங்கள் பொதுவாக இணையம் வழியாக அணுகுவதைத் தடுக்கின்றன. இருப்பினும், ஐடிஆர்எம் சாதனம் ஆன்லைனில் அம்பலப்படுத்தப்பட்டால், தாக்குதல்களை தொலைவிலிருந்து மேற்கொள்ளலாம். மேலும், ஒரு நிறுவனத்தின் உள் நெட்வொர்க்கில் பணிநிலையத்தை அணுகக்கூடிய தாக்குபவர் ஐடிஆர்எம் பயன்பாட்டை எடுத்துக்கொள்ளலாம். வெற்றிகரமாக சமரசம் செய்தவுடன், தாக்குபவர் மற்ற அமைப்புகளுக்கான சான்றுகளை எளிதில் பிரித்தெடுக்க முடியும். இவை நிறுவனத்தின் நெட்வொர்க்கில் உள்ள பிற கணினிகளுக்கு பக்கவாட்டாக நகரும் திறனைத் தாக்கும்.

குறிச்சொற்கள் ஐ.பி.எம்

![[புதுப்பி: விற்பனையாளர்கள் வெற்றி] மைக்ரோசாப்ட் அதன் கூட்டாளர்களுக்கான உள் பயன்பாட்டு உரிமைகளை முடிவுக்குக் கொண்டுவந்தது, இது MS தயாரிப்புகள் மற்றும் சேவைகளின் இலவச பயன்பாடு இல்லை](https://jf-balio.pt/img/news/05/microsoft-was-end-internal-use-rights.jpg)