ஸ்பெக்டர் மற்றும் மெல்டவுன் வகுப்பு பாதிப்புகள் கண்டுபிடிக்கப்பட்ட பின்னர், பாதிப்பை பாதிக்கும் ஐந்தாவது இன்டெல் செயலி ஜியார்ஜி மைசுராட்ஸே, பேராசிரியர் டாக்டர் கிறிஸ்டியன் ரோஸ்ஸோ மற்றும் ஜெர்மனியில் உள்ள சிஸ்பா ஹெல்ம்ஹோல்ட்ஸ் மையத்தின் ஆராய்ச்சியாளர்கள் குழுவால் கண்டுபிடிக்கப்பட்டுள்ளது. தரவைப் படிப்பதற்காக ஹேக்கர்கள் அங்கீகாரத்தைத் தவிர்ப்பதற்கு பாதிப்பு காணப்படுகிறது, மேலும் கடந்த தசாப்தத்தின் அனைத்து இன்டெல் செயலிகளிலும் பாதிப்பு மிகக் குறைவு என்று மதிப்பிடப்படுகிறது. இன்டெல் செயலிகளில் பாதிப்பு இன்னும் ஆய்வு செய்யப்பட்டுள்ள போதிலும், இது ARM மற்றும் AMD செயலிகளிலும் இருக்கும் என்று எதிர்பார்க்கப்படுகிறது, இன்டெல்லின் CPU களில் இந்த பாதிப்பை சுரண்டிக்கொள்ளும் ஹேக்கர்கள் மற்ற செயலிகளைத் தாக்க தங்கள் சுரண்டல்களை மாற்றியமைக்க முடியும் என்ற உண்மையை தானே வழங்குகிறார்கள். நன்றாக.

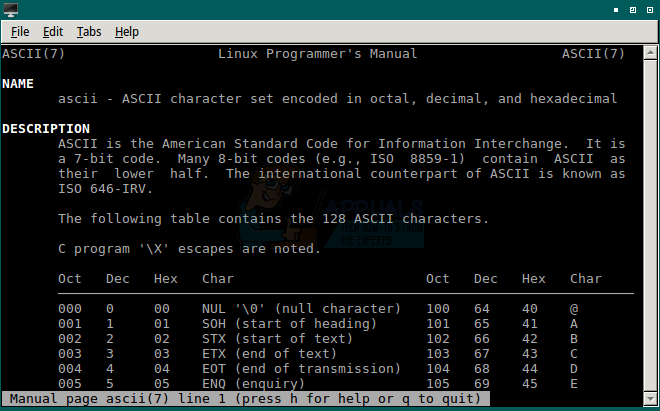

டாக்டர் ரோஸ்ஸோவின் கூற்றுப்படி, “இயக்க இடைவெளி உகப்பாக்கத்திற்கான திரும்ப முகவரி என்று அழைக்கப்படுவதை CPU க்கள் கணிப்பதால் பாதுகாப்பு இடைவெளி ஏற்படுகிறது. தாக்குபவர் இந்த கணிப்பை கையாள முடிந்தால், அவர் ஊகமாக செயல்படுத்தப்பட்ட நிரல் குறியீட்டின் மீது கட்டுப்பாட்டைப் பெறுகிறார். இது அணுகலில் இருந்து பாதுகாக்கப்பட வேண்டிய பக்க சேனல்கள் வழியாக தரவைப் படிக்க முடியும். ” இத்தகைய தாக்குதல்கள் இரண்டு முதன்மை வழிகளில் மேற்கொள்ளப்படலாம்: முதலாவது இணைய தளங்களில் தீங்கிழைக்கும் ஸ்கிரிப்ட்கள் சேமிக்கப்பட்ட கடவுச்சொற்களை அணுக முடியும் என்பதோடு, இரண்டாவது ஒரு படி மேலே சென்று ஹேக்கரை சொந்தமற்ற செயல்களுக்கு தரவை அதே வழியில் படிக்க அனுமதிக்கிறது. அதேபோல், பகிரப்பட்ட கணினியில் பிற பயனர்களிடமிருந்து பெரிய அளவிலான கடவுச்சொற்களை அணுக எல்லைக்கு அப்பாற்பட்டது. ஆராய்ச்சியாளர்கள் ’ வெள்ளை காகிதம் இந்த விஷயத்தில், திரும்ப முகவரிகளின் முன்கணிப்புக்கு பொறுப்பான ரிட்டர்ன் ஸ்டேக் பஃப்பர்கள் தவறான கணிப்புகளை ஏற்படுத்த பயன்படுத்தப்படலாம் என்பதைக் காட்டுகிறது. ஸ்பெக்டர் வகுப்பு பாதிப்புகளைத் தணிப்பதற்கான சமீபத்திய திருத்தங்கள் ஆர்.எஸ்.பி-அடிப்படையிலான குறுக்கு-செயல்முறை தாக்குதல்களையும் தணிக்க முடிந்தது என்றாலும், உலாவி நினைவுகளுக்கான அணுகலைப் பெற JIT சூழல்களில் பாதிப்பு இன்னும் பயன்படுத்தப்படலாம் மற்றும் நினைவகத்தைப் படிக்க JIT- தொகுக்கப்பட்ட குறியீட்டைப் பயன்படுத்தலாம் இந்த வரம்புகளில் 80% துல்லிய விகிதத்துடன்.

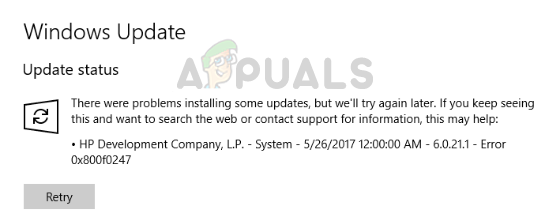

முன்னோக்கி முகவரிகளைக் கையாளுவதன் மூலம் ஸ்பெக்டர் தாக்குதல்கள் செயலிகளைப் பயன்படுத்துவதைப் போலவே, இந்த பாதிப்பு திரும்பும் முகவரிகளில் உள்ளது, எனவே புனைப்பெயர்: தலைகீழ் ஸ்பெக்டர் தாக்குதல். ஏற்கனவே அறியப்பட்ட இதுபோன்ற நான்கு பாதுகாப்பு இடைவெளிகளைக் குறைக்க தொழில்நுட்ப உற்பத்தியாளர்கள் செயல்படுவதால், உலாவிகள் தீங்கிழைக்கும் தளங்களுக்கு தகவல்களை அணுகவும் செயலிகளை இந்த வழியில் கையாளவும் ஒரு நுழைவாயிலாக இருக்கின்றன. இந்த புதிய கண்டுபிடிப்பு பாதிப்பை மே மாதத்தில் இன்டெல் அறிந்திருந்தது, கண்டுபிடிப்பு வெளியிடப்படுவதற்கு முன்பு 90 நாட்கள் தானாகவே ஒரு தணிப்பு நுட்பத்தை உருவாக்கப்பட்டது. 90 நாட்கள் முடிவுக்கு வந்துவிட்டதால், இன்டெல்லின் செயலிகள் தொடர்ந்து இதுபோன்ற பாதிப்புகளுக்கு ஆளாக நேரிடும், ஆனால் நிறுவனம் ஒரு நிரந்தர தீர்வுக்கு வரும் என்ற நம்பிக்கையில் நிறுவனம் தனது கியர்களை அரைத்து வருவதாக அமைதி உறுதிப்படுத்திக் கொள்ளுங்கள், மேலும் முழுமையான சோதனைகளை வெளிப்படுத்த வெள்ளை காகிதம் அதுவரை நிற்கிறது மற்றும் இந்த புதிய பாதிப்பு பற்றிய பகுப்பாய்வு.

![ஃப்ரோஸ்டி மோட் மேலாளர் விளையாட்டுகளைத் தொடங்கவில்லை [திருத்தங்கள்]](https://jf-balio.pt/img/how-tos/90/frosty-mod-manager-wont-launch-games.jpg)