விண்டோஸ் 10

விண்டோஸ் 10 இன் சமீபத்திய பதிப்புகள், அதாவது v1903 மற்றும் v1909, சர்வர் மெசேஜ் பிளாக் (SMB) நெறிமுறையை சுரண்டுவதற்கு பயன்படுத்தக்கூடிய ஒரு சுரண்டக்கூடிய பாதுகாப்பு பாதிப்பைக் கொண்டுள்ளது. SMBv3 சேவையகங்கள் மற்றும் வாடிக்கையாளர்களை வெற்றிகரமாக சமரசம் செய்து தன்னிச்சையான குறியீட்டை இயக்க பயன்படுத்தலாம். இன்னும் சில என்னவென்றால், பாதுகாப்பு பாதிப்பு சில எளிய முறைகளைப் பயன்படுத்தி தொலைதூரத்தில் பயன்படுத்தப்படலாம்.

மைக்ரோசாப்ட் சேவையக செய்தி தொகுதி 3.1.1 (SMB) நெறிமுறையில் புதிய பாதுகாப்பு பாதிப்பை மைக்ரோசாப்ட் ஒப்புக் கொண்டுள்ளது. இந்த வாரத்தின் பேட்ச் செவ்வாய் புதுப்பிப்புகளின் போது நிறுவனம் தற்செயலாக விவரங்களை கசிய விட்டதாகத் தெரிகிறது. தி பாதிப்பு தொலைதூரத்தில் பயன்படுத்தப்படலாம் ஒரு SMB சேவையகம் அல்லது கிளையண்டில் குறியீட்டை இயக்க. அடிப்படையில், இது RCE (ரிமோட் கோட் எக்ஸிகியூஷன்) பிழை பற்றியது.

SMBv3 இன் உள்ளே பாதுகாப்பு பாதிப்பை மைக்ரோசாப்ட் உறுதிப்படுத்துகிறது:

ஒரு பாதுகாப்பு ஆலோசனை விண்டோஸ் 10 மற்றும் விண்டோஸ் சர்வரின் 1903 மற்றும் 1909 பதிப்புகளை பாதிப்பு பாதிக்கிறது என்று மைக்ரோசாப்ட் நேற்று வெளியிட்டது. இருப்பினும், குறைபாடு இன்னும் பயன்படுத்தப்படவில்லை என்பதை நிறுவனம் சுட்டிக் காட்டியது. தற்செயலாக, நிறுவனம் CVE-2020-0796 எனக் குறிக்கப்பட்ட பாதுகாப்பு பாதிப்பு குறித்த விவரங்களை கசியவிட்டதாக கூறப்படுகிறது. ஆனால் அவ்வாறு செய்யும்போது, நிறுவனம் எந்த தொழில்நுட்ப விவரங்களையும் வெளியிடவில்லை. மைக்ரோசாப்ட் பிழையை விவரிக்கும் குறுகிய சுருக்கங்களை வழங்கியது. நிறுவனத்தின் செயலில் பாதுகாப்புத் திட்டத்தின் ஒரு பகுதியாக இருக்கும் பல டிஜிட்டல் பாதுகாப்பு தயாரிப்பு நிறுவனங்களைத் தேர்ந்தெடுத்து பிழை தகவலுக்கான ஆரம்ப அணுகலைப் பெற்று, தகவல்களை வெளியிட்டது.

CVE-2020-0796 - ஒரு 'புழு' SMBv3 பாதிப்பு.

நன்று…

pic.twitter.com/E3uPZkOyQN

- மால்வேர்ஹண்டர்டீம் (@malwrhunterteam) மார்ச் 10, 2020

SMBv3 பாதுகாப்பு பிழையில் இன்னும் ஒரு இணைப்பு தயாராக இல்லை என்பதை கவனத்தில் கொள்ள வேண்டும். மைக்ரோசாப்ட் ஆரம்பத்தில் இந்த பாதிப்புக்கு ஒரு இணைப்பை வெளியிட திட்டமிட்டிருக்கலாம், ஆனால் முடியவில்லை, பின்னர் தொழில் கூட்டாளர்களையும் விற்பனையாளர்களையும் புதுப்பிக்கத் தவறிவிட்டது என்பது வெளிப்படையானது. இது பாதுகாப்பு பாதிப்பை வெளியிடுவதற்கு வழிவகுத்தது, இது இன்னும் காடுகளில் பயன்படுத்தப்படலாம்.

SMBv3 பாதுகாப்பு பாதிப்பை தாக்குபவர்கள் எவ்வாறு பயன்படுத்த முடியும்?

விவரங்கள் இன்னும் வெளிவருகையில், விண்டோஸ் 10 பதிப்பு 1903, விண்டோஸ் சர்வர் v1903 (சர்வர் கோர் நிறுவல்), விண்டோஸ் 10 v1909 மற்றும் விண்டோஸ் சர்வர் v1909 (சர்வர் கோர் நிறுவல்) இயங்கும் கணினி அமைப்புகள் பாதிக்கப்படுகின்றன. இருப்பினும், விண்டோஸ் ஓஎஸ்ஸின் முந்தைய மறு செய்கைகளும் பாதிக்கப்படக்கூடியதாக இருக்கலாம்.

மைக்ரோசாப்டின் SMBv3 செயல்படுத்தலில் ஒரு முக்கியமான பிழை மர்மமான சூழ்நிலையில் வெளியிடப்பட்டது. https://t.co/8kGcNEpw7R

- சாக் விட்டேக்கர் (ack ஜாக்விட்டக்கர்) மார்ச் 11, 2020

SMBv3 பாதுகாப்பு பாதிப்பின் அடிப்படைக் கருத்து மற்றும் வகையை விளக்கி மைக்ரோசாப்ட் குறிப்பிட்டது: “ஒரு SMB சேவையகத்திற்கு எதிரான பாதிப்பைப் பயன்படுத்த, அங்கீகரிக்கப்படாத தாக்குபவர் இலக்கு வடிவமைக்கப்பட்ட SMBv3 சேவையகத்திற்கு சிறப்பாக வடிவமைக்கப்பட்ட பாக்கெட்டை அனுப்ப முடியும். ஒரு SMB கிளையண்டிற்கு எதிரான பாதிப்பைப் பயன்படுத்த, அங்கீகரிக்கப்படாத தாக்குபவர் தீங்கிழைக்கும் SMBv3 சேவையகத்தை உள்ளமைக்க வேண்டும் மற்றும் அதனுடன் இணைக்க ஒரு பயனரை நம்ப வேண்டும். ”

விவரங்கள் வருவது கொஞ்சம் குறைவு என்றாலும், SMBv3 பிழை தொலைநிலை தாக்குதல் செய்பவர்கள் பாதிக்கப்படக்கூடிய அமைப்புகளின் முழு கட்டுப்பாட்டையும் எடுக்க அனுமதிக்கும் என்று நிபுணர்கள் குறிப்பிடுகின்றனர். மேலும், பாதுகாப்பு பாதிப்பு கூட புழுக்கமாக இருக்கலாம். வேறு வார்த்தைகளில் கூறுவதானால், தாக்குதல் நடத்தியவர்கள் சமரசம் செய்யப்பட்ட SMBv3 சேவையகங்கள் மூலம் தாக்குதல்களை தானியங்குபடுத்தலாம் மற்றும் பல இயந்திரங்களைத் தாக்கலாம்.

விண்டோஸ் ஓஎஸ் மற்றும் எஸ்எம்பிவி 3 சேவையகங்களை புதிய பாதுகாப்பு பாதிப்புகளிலிருந்து பாதுகாப்பது எப்படி?

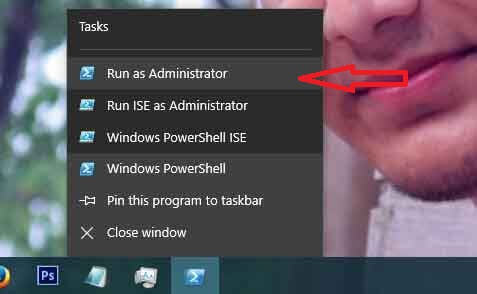

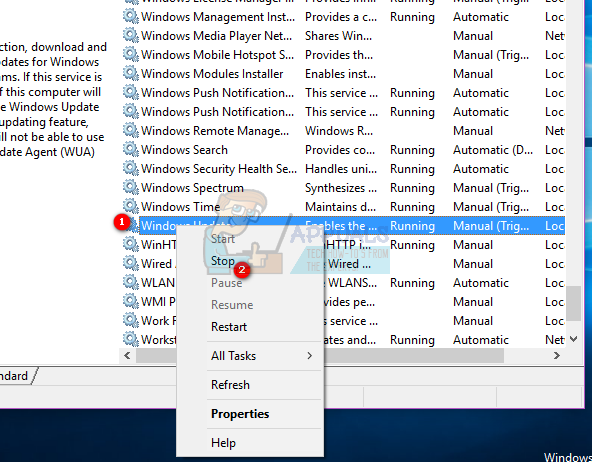

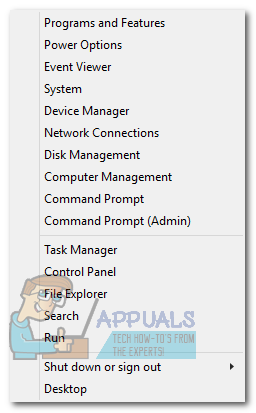

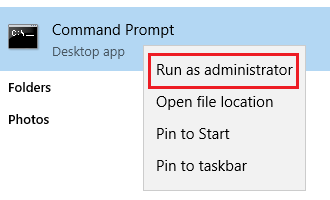

SMBv3 க்குள் பாதுகாப்பு பாதிப்பு இருப்பதை மைக்ரோசாப்ட் ஒப்புக் கொண்டிருக்கலாம். இருப்பினும், அதைப் பாதுகாக்க நிறுவனம் எந்த இணைப்பையும் வழங்கவில்லை. பயனர்கள் இருக்கலாம் தாக்குபவர்களைத் தடுக்க SMBv3 சுருக்கத்தை முடக்கு SMB சேவையகத்திற்கு எதிரான பாதிப்பை சுரண்டுவதிலிருந்து. பவர்ஷெல்லுக்குள் இயக்க எளிய கட்டளை பின்வருமாறு:

Set-ItemProperty -Path “HKLM: Y SYSTEM CurrentControlSet Services LanmanServer அளவுருக்கள்” DisableCompression -Type DWORD -Value 1 -Force

SMBv3 பாதுகாப்பு பாதிப்புக்கு எதிரான தற்காலிக பாதுகாப்பை செயல்தவிர்க்க, பின்வரும் கட்டளையை உள்ளிடவும்:

Set-ItemProperty -Path “HKLM: Y SYSTEM CurrentControlSet Services LanmanServer அளவுருக்கள்” DisableCompression -Type DWORD -Value 0 -Force

நிறைய நிறுவனங்கள் பாதிக்கப்படாது # SMBv3 CVE-2020-0796, அவை இன்னும் விண்டோஸ் எக்ஸ்பி / 7 மற்றும் சர்வர் 2003/2008 ஐ இயக்குகின்றன. #SmbGhost # கொரோனா ப்ளூ pic.twitter.com/uONXfwWljO

- CISOwithHoodie (ecSecGuru_OTX) மார்ச் 11, 2020

முறை விரிவானது அல்ல என்பதைக் கவனத்தில் கொள்ள வேண்டியது அவசியம், மேலும் இது தாக்குபவரை தாமதப்படுத்தவோ அல்லது தடுக்கவோ செய்யும். ஃபயர்வால்கள் மற்றும் கிளையன்ட் கணினிகளில் டி.சி.பி போர்ட் ‘445’ ஐ தடுக்க மைக்ரோசாப்ட் பரிந்துரைக்கிறது. நிறுவன சுற்றளவுக்கு வெளியே தோன்றும் தாக்குதல்களிலிருந்து நெட்வொர்க்குகளைப் பாதுகாக்க இது உதவும். நிறுவன சுற்றளவில் பாதிக்கப்பட்ட துறைமுகங்களைத் தடுப்பது இணைய அடிப்படையிலான தாக்குதல்களைத் தவிர்க்க உதவும் சிறந்த பாதுகாப்பாகும் ”என்று மைக்ரோசாப்ட் அறிவுறுத்தியது.

குறிச்சொற்கள் விண்டோஸ் ஜன்னல்கள் 10

![[சரி] விண்டோஸ் 10 இல் பயாஸைப் புதுப்பிக்கும்போது Amifldrv64.sys BSOD](https://jf-balio.pt/img/how-tos/39/amifldrv64-sys-bsod-when-updating-bios-windows-10.png)