ரூமி ஐடி டிப்ஸ்

WPA / WPA2 நீண்ட காலமாக வைஃபை குறியாக்கத்தின் மிகவும் பாதுகாப்பான வடிவமாக தீர்மானிக்கப்பட்டது. இருப்பினும், 2017 அக்டோபரில், WPA2 நெறிமுறை KRACK தாக்குதலுக்கு பாதிக்கப்படக்கூடியது என்று கண்டறியப்பட்டது, அதற்காக தணிப்பு நுட்பங்கள் நிறுவப்பட்டன. வயர்லெஸ் நெட்வொர்க் குறியாக்கம் மீண்டும் தாக்குதலுக்கு உள்ளானதாகத் தெரிகிறது, இந்த முறை PMKID என அழைக்கப்படும் WPA / WPA2 பாதிப்பு சுரண்டலுடன்.

WPA / WPA2 இல் புதிய தாக்குதலை உருவாக்கியுள்ளோம். இன்னும் முழுமையான 4-வழி ஹேண்ட்ஷேக் பதிவு தேவையில்லை. உங்களுக்கு தேவையான அனைத்து விவரங்களும் கருவிகளும் இங்கே: https://t.co/3f5eDXJLAe pic.twitter.com/7bDuc4KH3v

- ஹாஷ்கேட் (@ ஹாஷ்காட்) ஆகஸ்ட் 4, 2018

இந்த பாதிப்பு ஒரு ட்விட்டர் கணக்கால் (@ ஹாஷ்காட்) பகிரப்பட்டது, இது EAPOL 4-வழி ஹேண்ட்ஷேக் தேவையைத் தவிர்த்து, பிணைய இணைப்பைத் தாக்கக்கூடிய குறியீட்டின் படத்தை ட்வீட் செய்தது. ஒரு அஞ்சல் கணக்கின் இணையதளத்தில், சுரண்டலுக்குப் பின்னால் உள்ள டெவலப்பர்கள் WPA3 பாதுகாப்புத் தரத்தைத் தாக்கும் வழிகளைத் தேடுகிறார்கள், ஆனால் அதன் சமகால அங்கீகார சமன்பாடு (SAE) நெறிமுறை காரணமாக தோல்வியுற்றனர் என்று விளக்கினர். இருப்பினும், அதற்கு பதிலாக, WPA2 நெறிமுறையின் இந்த பாதிப்புக்குள்ளாக அவர்கள் தடுமாற முடிந்தது.

இந்த பாதிப்பு ஒற்றை EAPOL சட்டகத்தின் வலுவான பாதுகாப்பு நெட்வொர்க் தகவல் உறுப்பு (RSNIE) இல் பயன்படுத்தப்படுகிறது. இது PMKID ஐப் பெறுவதற்கு HMAC-SHA1 ஐப் பயன்படுத்துகிறது, இதன் முக்கிய அம்சம் PMK மற்றும் அதன் தரவு ஒரு நிலையான சரம் “PMK Name” இன் இணைப்பாகும், இது அணுகல் புள்ளி மற்றும் நிலைய MAC முகவரிகளை உள்ளடக்கியது.

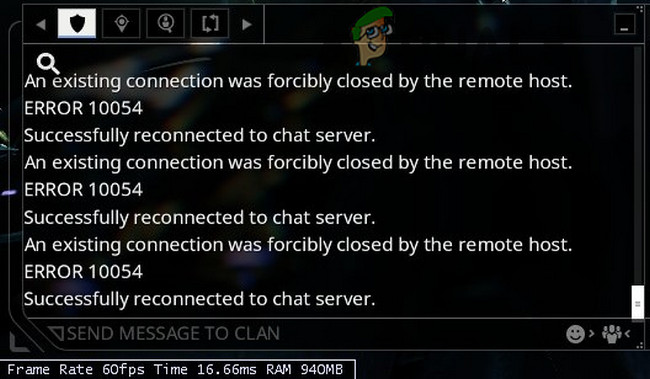

டெவலப்பர்களின் இடுகையின் படி, தாக்குதலை நடத்த, மூன்று கருவிகள் தேவை: hcxdumptool v4.2.0 அல்லது அதற்கு மேற்பட்டவை, hcxtools v4.2.0 அல்லது அதற்கு மேற்பட்டவை, மற்றும் ஹாஷ்கேட் v4.2.0 அல்லது அதற்கு மேற்பட்டவை. இந்த பாதிப்பு தாக்குபவர் AP உடன் நேரடியாக தொடர்பு கொள்ள அனுமதிக்கிறது. இது இறுதியில் EAPOL பிரேம்களின் மறுபயன்பாடு மற்றும் இறுதியில் தவறான கடவுச்சொல் உள்ளீட்டைத் தவிர்க்கிறது. ஒரு AP பயனர் தாக்குபவரிடமிருந்து வெகு தொலைவில் இருப்பதால், இழந்த EAPOL பிரேம்களை இந்த தாக்குதல் நீக்குகிறது, மேலும் இது pcap அல்லது hccapx போன்ற வெளியீட்டு வடிவங்களுக்கு மாறாக ஒரு வழக்கமான ஹெக்ஸ் குறியாக்கப்பட்ட சரத்தில் இறுதித் தரவு தோன்றும்.

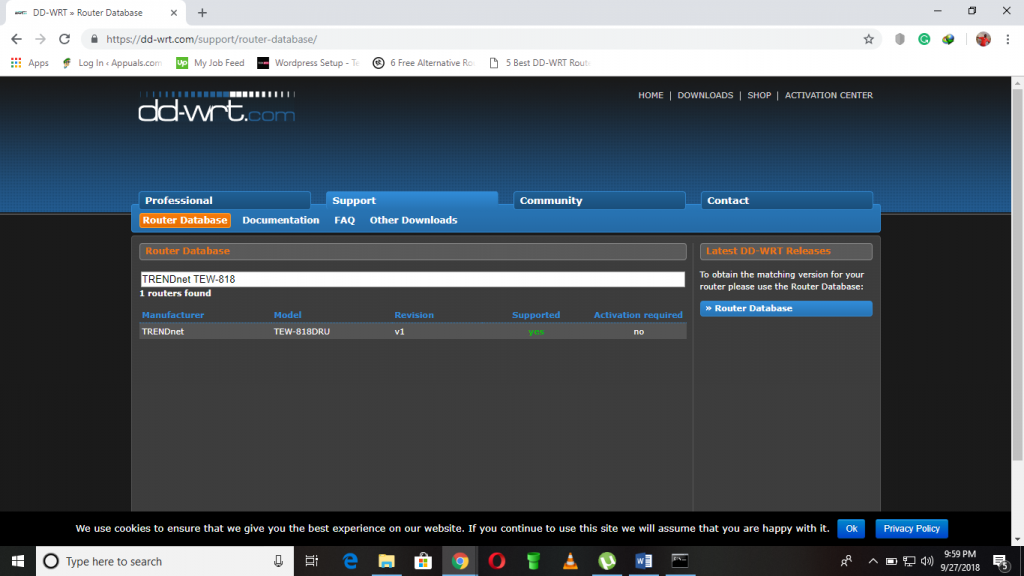

இந்த பாதிப்பைப் பயன்படுத்த குறியீடு எவ்வாறு செயல்படுகிறது என்பது குறித்த குறியீடு மற்றும் விவரங்கள் டெவலப்பர்களின் இடுகையில் விளக்கப்பட்டுள்ளன. இந்த பாதிப்பு எந்த வைஃபை ரவுட்டர்களை நேரடியாக பாதிக்கிறது என்பதையும், அந்தந்த இணைப்புகளில் இது எவ்வளவு பயனுள்ளதாக இருக்கும் என்பதையும் அவர்கள் உறுதியாக நம்பவில்லை என்று அவர்கள் கூறியுள்ளனர். இருப்பினும், இந்த பாதிப்பு அநேகமாக அனைத்து 802.11i / p / q / r நெட்வொர்க்குகளிலும் பயன்படுத்தப்படலாம் என்று நம்புகிறார்கள், இந்த நாட்களில் பெரும்பாலான ரவுட்டர்களைப் போலவே ரோமிங் அம்சங்களும் இயக்கப்பட்டன.

துரதிர்ஷ்டவசமாக பயனர்களுக்கு, இந்த பாதிப்புக்கு இதுவரை தணிப்பு நுட்பங்கள் எதுவும் இல்லை. இது சில மணிநேரங்களுக்கு முன்பு வெளிவந்தது, மேலும் எந்த திசைவி உற்பத்தியாளர்களும் அறிவிப்பை எடுத்ததாக எந்த செய்தியும் இல்லை.