இடைமுக தொழில்நுட்ப பயிற்சி

சேவைத் தாக்குதல்களை சுரண்டும்போது மறுக்க அனுமதிக்கும் பாதிப்புக்குள்ளான செக்மென்ட்ஸ்மேக், கார்னகி மெலன் பல்கலைக்கழகத்தின் CERT / CC இணைய பாதுகாப்புப் பிரிவால் முன்வைக்கப்பட்டபோது உடனடி புகழ் மற்றும் புகழ் பெற்றது. இருப்பினும், புதிதாக அறிவிக்கப்பட்ட பாதிப்பு உண்மையில் 4.9.116 மற்றும் 4.17.11 லினக்ஸ் கர்னல்களில் இரண்டு வாரங்களுக்கு முன்பே இணைக்கப்பட்டிருப்பதை நிருபர்கள் ஏற்றுக்கொள்ளத் தவறிவிட்டனர்.

பல்கலைக்கழக ஆராய்ச்சியாளர்களின் கூற்றுப்படி, பாதிப்புக்குள்ளானது சேவை தாக்குதலை மறுப்பதன் மூலம் 'உள்வரும் ஒவ்வொரு பாக்கெட்டிற்கும் tcp_collapse_ofo_queue () மற்றும் tcp_prune_ofo_queue () க்கு மிகவும் விலையுயர்ந்த அழைப்புகளை மேற்கொள்ளுமாறு கட்டாயப்படுத்தியது. இது உண்மைதான் என்றாலும், பாதிப்பு உண்மையில் இணைக்கப்பட்டுள்ளது மற்றும் SUSE போன்ற பல லினக்ஸ் விநியோகஸ்தர்கள் ஏற்கனவே புதுப்பிப்புகளை செயல்படுத்தியுள்ளனர். Red Hat போன்ற சில விநியோகஸ்தர்கள் அவர்களுடன் பின்தங்கியிருந்தாலும், புதுப்பிப்புகள் கிடைக்கின்றன என்பதும், பின்தங்கிய விநியோகஸ்தர்கள் மிக விரைவில் பிடிப்பார்கள் என்பதும் உண்மை.

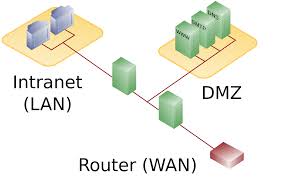

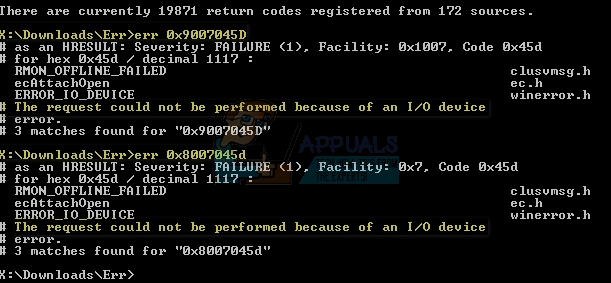

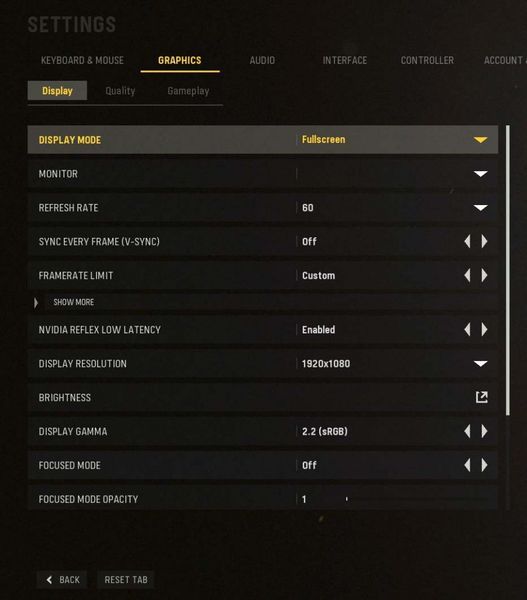

ஒரு படி ஆலோசனை Red Hat இன் இணையதளத்தில் வெளியிடப்பட்டது, பாதிப்புக்கு லேபிள் ஒதுக்கப்பட்டது சி.வி.இ-2018-5390 . CPU செறிவு மற்றும் ஒரு DoS செயலிழப்பை ஏற்படுத்தும் சுரண்டலின் திறன் இருந்தபோதிலும், DoS செயலிழப்பைப் பராமரிக்க 'அடையக்கூடிய திறந்த துறைமுகத்திற்கு தொடர்ச்சியான இரு வழி TCP அமர்வுகள் தேவைப்படும், இதனால் மோசடி செய்யப்பட்ட ஐபி முகவரிகளைப் பயன்படுத்தி தாக்குதல்களைச் செய்ய முடியாது.' 4 ஸ்ட்ரீம்களுடன் தாக்குதல் நடத்தப்பட்டால், அது கீழே காட்டப்பட்டுள்ளபடி 4 சிபியு கோர்களின் செறிவூட்டலை ஏற்படுத்தும்.

4 CPU கோர் நீரோடைகள். Red Hat

கார்னகி மெலன் பல்கலைக்கழகத்தின் சி.இ.ஆர்.டி / சி.சி பிரிவின் ஆராய்ச்சியாளர்கள் பாதிப்பு பற்றிய முழுமையான பகுப்பாய்வை முன்வைத்த போதிலும், அவர்கள் DoS செயலிழப்பைத் தக்கவைக்கத் தேவையான தேவைகளை கணக்கில் எடுத்துக்கொள்ளவில்லை, இதனால் பாதிப்புக்குள்ளானது உண்மையில் இருப்பதை விட மோசமாக உள்ளது.

ஆலோசனையின் படி, பிரிவு ஸ்மாக் பாதிப்பு Red Hat Enterprise Linux (RHEL) 6, RHEL 7, நிகழ் நேரத்திற்கு RHEL 7, ARM64 க்கு RHEL 7, சக்திக்கு RHEL 7 மற்றும் RHEL அணு ஹோஸ்டை பாதிக்கிறது. தளத்தில் இதுவரை தணிப்பு நுட்பங்கள் எதுவும் வெளியிடப்படவில்லை. எவ்வாறாயினும், சுரண்டல் அபாயத்தைத் தவிர்ப்பதற்கு தேவையான புதுப்பிப்புகள் மற்றும் தணிப்பு நுட்பங்களை வெளியிடுவதில் Red Hat செயல்பட்டு வருவதாக அது கூறுகிறது.