ஆரக்கிள்

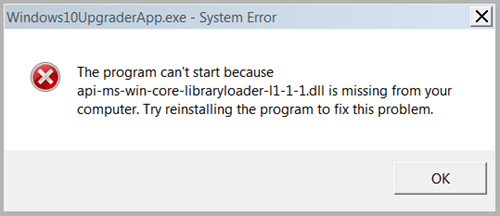

ஆரக்கிள் அதன் பிரபலமான மற்றும் பரவலாக பயன்படுத்தப்பட்ட வெப்லொஜிக் சேவையகங்களில் தீவிரமாக பயன்படுத்தப்பட்ட பாதுகாப்பு பாதிப்பை ஒப்புக் கொண்டது. நிறுவனம் ஒரு இணைப்பை வெளியிட்டிருந்தாலும், பயனர்கள் தங்கள் கணினிகளை விரைவாக புதுப்பிக்க வேண்டும், ஏனெனில் வெப்லொஜிக் பூஜ்ஜிய நாள் பிழை தற்போது செயலில் சுரண்டலில் உள்ளது. பாதுகாப்பு குறைபாடு 'சிக்கலான தீவிரத்தன்மை' மட்டத்துடன் குறிக்கப்பட்டுள்ளது. பொதுவான பாதிப்பு மதிப்பீட்டு முறைமை மதிப்பெண் அல்லது சி.வி.எஸ்.எஸ் அடிப்படை மதிப்பெண் ஆபத்தான 9.8 ஆகும்.

ஆரக்கிள் சமீபத்தில் உரையாற்றினார் அதன் வெப்லொஜிக் சேவையகங்களை பாதிக்கும் ஒரு முக்கியமான பாதிப்பு. முக்கியமான வெப்லொஜிக் பூஜ்ஜிய நாள் பாதிப்பு பயனர்களின் ஆன்லைன் பாதுகாப்பை அச்சுறுத்துகிறது. பிழையானது பாதிக்கப்பட்ட அல்லது இலக்கு சாதனங்களின் முழுமையான நிர்வாகக் கட்டுப்பாட்டைப் பெற தொலைநிலை தாக்குதல் செய்பவரை அனுமதிக்கும். இது போதுமானதாக இல்லாவிட்டால், உள்ளே நுழைந்தால், தொலைநிலை தாக்குபவர் தன்னிச்சையான குறியீட்டை எளிதாக இயக்க முடியும். குறியீட்டின் வரிசைப்படுத்தல் அல்லது செயல்படுத்தல் தொலைதூரத்தில் செய்யப்படலாம். ஆரக்கிள் விரைவாக கணினிக்கு ஒரு இணைப்பை வெளியிட்டிருந்தாலும், இந்த வெப்லொஜிக் பூஜ்ஜிய-நாள் பிழை செயலில் சுரண்டலின் கீழ் கருதப்படுவதால் புதுப்பிப்பை வரிசைப்படுத்த அல்லது நிறுவுவது சேவையக நிர்வாகிகள் தான்.

சி.வி.இ -2019-2729 என அதிகாரப்பூர்வமாகக் குறிக்கப்பட்ட ஆரக்கிளின் பாதுகாப்பு எச்சரிக்கை ஆலோசகர், “ஆரக்கிள் வெப்லொஜிக் சர்வர் வலை சேவைகளில் எக்ஸ்எம்எல் டெகோடர் வழியாக தேசமயமாக்கல் பாதிப்பு. இந்த ரிமோட் குறியீடு செயல்படுத்தல் பாதிப்பு அங்கீகாரமின்றி தொலைதூர சுரண்டத்தக்கது, அதாவது, பயனர்பெயர் மற்றும் கடவுச்சொல் தேவையில்லாமல் பிணையத்தில் சுரண்டப்படலாம். ”

CVE-2019-2729 பாதுகாப்பு பாதிப்பு ஒரு தீவிரமான தீவிரத்தை அடைந்துள்ளது. சி.வி.எஸ்.எஸ் அடிப்படை மதிப்பெண் 9.8 பொதுவாக மிகவும் கடுமையான மற்றும் முக்கியமான பாதுகாப்பு அச்சுறுத்தல்களுக்கு ஒதுக்கப்பட்டுள்ளது. வேறு வார்த்தைகளில் கூறுவதானால், வெப்லொஜிக் சேவையக நிர்வாகிகள் ஆரக்கிள் வழங்கிய பேட்சைப் பயன்படுத்துவதற்கு முன்னுரிமை அளிக்க வேண்டும்.

ஆரக்கிள் வெப்லொஜிக் ரிமோட் கோட் எக்ஸிகியூஷன் (சி.வி.இ -2019-2729): https://t.co/xbfME9whWl # பாதுகாப்பு pic.twitter.com/oyOyFybNfV

- F5 DevCentral (vdevcentral) ஜூன் 25, 2019

சீன நோன்செக் 404 குழு சமீபத்தில் நடத்திய ஆய்வில், பாதுகாப்பு பாதிப்பு தீவிரமாக தொடரப்படுவதாகவோ அல்லது பயன்படுத்தப்படுவதாகவோ கூறுகிறது. புதிய சுரண்டல் அடிப்படையில் சி.வி.இ -2019-2725 என அதிகாரப்பூர்வமாக குறிக்கப்பட்ட முன்னர் அறியப்பட்ட பிழையின் இணைப்புக்கான பைபாஸ் என்று குழு வலுவாக உணர்கிறது. வேறு வார்த்தைகளில் கூறுவதானால், முன்னர் கண்டுபிடிக்கப்பட்ட பாதுகாப்பு குறைபாட்டை நிவர்த்தி செய்வதற்காக ஆரக்கிள் கவனக்குறைவாக கடைசி இணைப்புக்குள் ஒரு ஓட்டை விட்டிருக்கலாம் என்று குழு உணர்கிறது. எவ்வாறாயினும், ஆரக்கிள் அதிகாரப்பூர்வமாக தெளிவுபடுத்தியுள்ளது, இப்போது பாதுகாப்பு பாதுகாப்பு பாதிப்பு முந்தையவற்றுடன் முற்றிலும் தொடர்பில்லாதது. ஒரு வலைப்பதிவு இடுகை தெளிவுபடுத்தலைக் குறிக்கிறது இதைப் பற்றி, வி.பி. பாதுகாப்புத் திட்ட மேலாண்மை ஜான் ஹெய்மான் குறிப்பிட்டார், “இந்த எச்சரிக்கையால் உரையாற்றப்பட்ட பிரச்சினை தேசமயமாக்கல் பாதிப்பு என்றாலும், பாதுகாப்பு எச்சரிக்கை சி.வி.இ -2019-2725 இல் உரையாற்றப்பட்டதைப் போலவே, இது ஒரு தனித்துவமான பாதிப்பு.”

நெட்வொர்க் அணுகலுடன் தாக்குபவரால் பாதிப்பு எளிதில் பயன்படுத்தப்படலாம். தாக்குபவருக்கு மிகவும் பொதுவான நெட்வொர்க்கிங் பாதைகளில் ஒன்றான HTTP வழியாக அணுகல் தேவைப்படுகிறது. நெட்வொர்க்கில் உள்ள பாதிப்பைப் பயன்படுத்த தாக்குபவர்களுக்கு அங்கீகார சான்றுகள் தேவையில்லை. பாதிப்புக்குள்ளான சுரண்டல் இலக்கு ஆரக்கிள் வெப்லொஜிக் சேவையகங்களை கையகப்படுத்தும்.

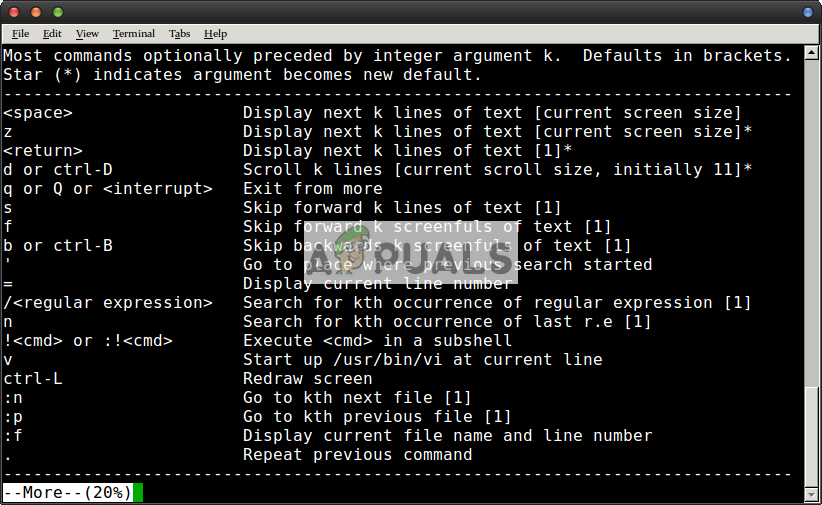

வெப்லாஜிக் எக்ஸ்எம்எல் டெகோடர் ஆர்.சி.இ.

CVE-2017-3506 இலிருந்து தொடங்கி, CVE-2019-2729 இல் முடிவடையும். நாங்கள் ஆரக்கிளை வெறித்தனமாக ஓட்டுகிறோம், இறுதியாக அவை சரிசெய்ய WHITELIST ஐப் பயன்படுத்துகின்றன. pic.twitter.com/CWXN6zVAsQ- pyn3rd (yn pyn3rd) ஜூன் 20, 2019

எந்த ஆரக்கிள் வெப்லொஜிக் சேவையகங்கள் சி.வி.இ -2019-2729 க்கு பாதிக்கப்படக்கூடியவை?

முந்தைய பாதுகாப்பு பிழையுடன் தொடர்பு அல்லது தொடர்பைப் பொருட்படுத்தாமல், பல பாதுகாப்பு ஆராய்ச்சியாளர்கள் ஆரக்கிள் புதிய வெப்லொஜிக் பூஜ்ஜிய நாள் பாதிப்பைத் தீவிரமாகத் தெரிவித்தனர். ஆய்வாளர்களின் கூற்றுப்படி, பிழை ஆரக்கிள் வெப்லொஜிக் சர்வர் பதிப்புகள் 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0 ஐ பாதிக்கிறது.

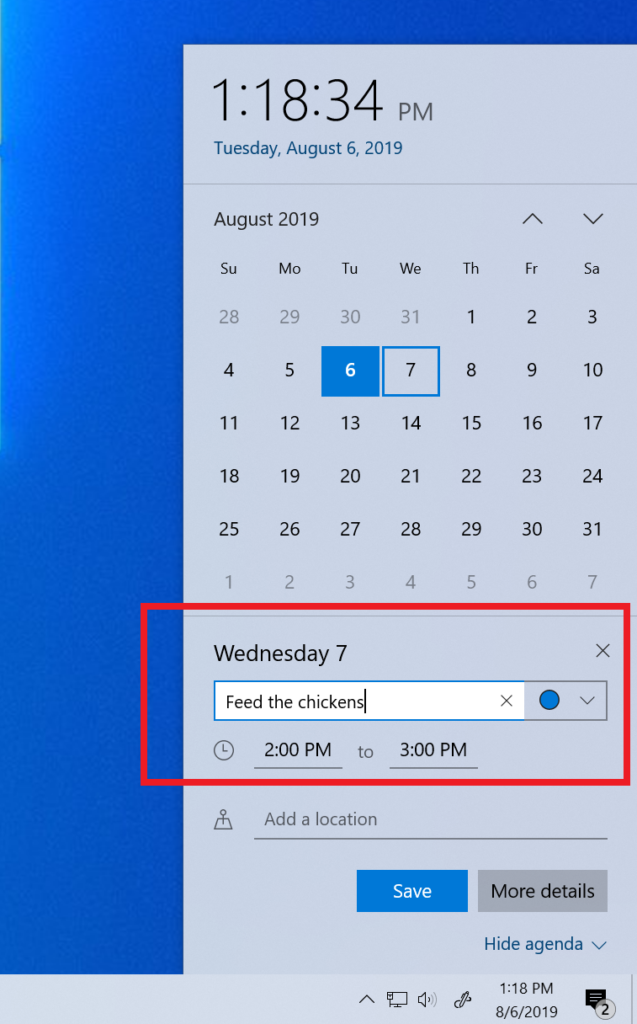

சுவாரஸ்யமாக, ஆரக்கிள் பாதுகாப்பு இணைப்பு வெளியிடுவதற்கு முன்பே, கணினி நிர்வாகிகளுக்கு ஒரு சில பணிகள் இருந்தன. தங்கள் அமைப்புகளை விரைவாகப் பாதுகாக்க விரும்பியவர்களுக்கு இன்னும் தனித்தனியாக இரண்டு தனித்தனி தீர்வுகள் வழங்கப்பட்டன:

காட்சி -1: wls9_async_response.war, wls-wsat.war ஆகியவற்றைக் கண்டுபிடித்து நீக்கவும் மற்றும் வெப்லாஜிக் சேவையை மறுதொடக்கம் செய்யுங்கள். காட்சி -2: அணுகல் கொள்கைக் கட்டுப்பாட்டின் மூலம் / _async / * மற்றும் / wls-wsat / * பாதைகளுக்கான URL அணுகலைக் கட்டுப்படுத்துகிறது.

பாதுகாப்பு ஆய்வாளர்கள் சுமார் 42,000 இணைய அணுகக்கூடிய வெப்லொஜிக் சேவையகங்களைக் கண்டறிய முடிந்தது. பாதிக்கப்படக்கூடிய தன்மையைப் பயன்படுத்த விரும்பும் பெரும்பான்மையான தாக்குதல் கார்ப்பரேட் நெட்வொர்க்குகளை குறிவைப்பதாக குறிப்பிட தேவையில்லை. தாக்குதலுக்குப் பின்னால் உள்ள முதன்மை நோக்கம் கிரிப்டோ-சுரங்க தீம்பொருளைக் கைவிடுவதாகத் தெரிகிறது. சேவையகங்கள் மிகவும் சக்திவாய்ந்த கணினி சக்தியைக் கொண்டுள்ளன, மேலும் இதுபோன்ற தீம்பொருள் புத்திசாலித்தனமாக என்னுடைய கிரிப்டோகரன்ஸியைப் பயன்படுத்துகிறது. சில அறிக்கைகள் தாக்குதல் நடத்தியவர்கள் மோனெரோ-சுரங்க தீம்பொருளைப் பயன்படுத்துவதாகக் குறிப்பிடுகின்றனர். தீம்பொருள் மாறுபாட்டின் தீங்கிழைக்கும் குறியீட்டை மறைக்க தாக்குதல் நடத்தியவர்கள் சான்றிதழ் கோப்புகளைப் பயன்படுத்தியதாக அறியப்பட்டது. தீம்பொருள் எதிர்ப்பு மென்பொருளால் கண்டறிதலைத் தவிர்ப்பதற்கு இது மிகவும் பொதுவான நுட்பமாகும்.

![[சரி] எக்ஸ்பாக்ஸ் ஒன் ஸ்டார்ட்அப் சிஸ்டம் பிழை E105](https://jf-balio.pt/img/how-tos/66/xbox-one-startup-system-error-e105.png)

![[சரி] வாவ் பிழை # 134 (0x85100086) அபாயகரமான நிலை](https://jf-balio.pt/img/how-tos/40/wow-error-134-fatal-condition.png)