வேர்ட்பிரஸ். ஆர்டர்லேண்ட்

ஜூம்லா மற்றும் வேர்ட்பிரஸ் போன்ற பிரபலமான உள்ளடக்க மேலாண்மை அமைப்புகளை (சிஎம்எஸ்) பயன்படுத்தும் வலைத்தளங்கள் குறியீடு இன்ஜெக்டர் மற்றும் வழிமாற்றி ஸ்கிரிப்டுக்கு உட்பட்டவை. புதிய பாதுகாப்பு அச்சுறுத்தல் சந்தேகத்திற்கு இடமின்றி பார்வையாளர்களை உண்மையான தோற்றமுள்ள ஆனால் மிகவும் தீங்கிழைக்கும் வலைத்தளங்களுக்கு அனுப்புகிறது. இது வெற்றிகரமாக திருப்பி விடப்பட்டதும், பாதுகாப்பு அச்சுறுத்தல் பின்னர் பாதிக்கப்பட்ட குறியீடு மற்றும் மென்பொருளை இலக்கு கணினிக்கு அனுப்ப முயற்சிக்கிறது.

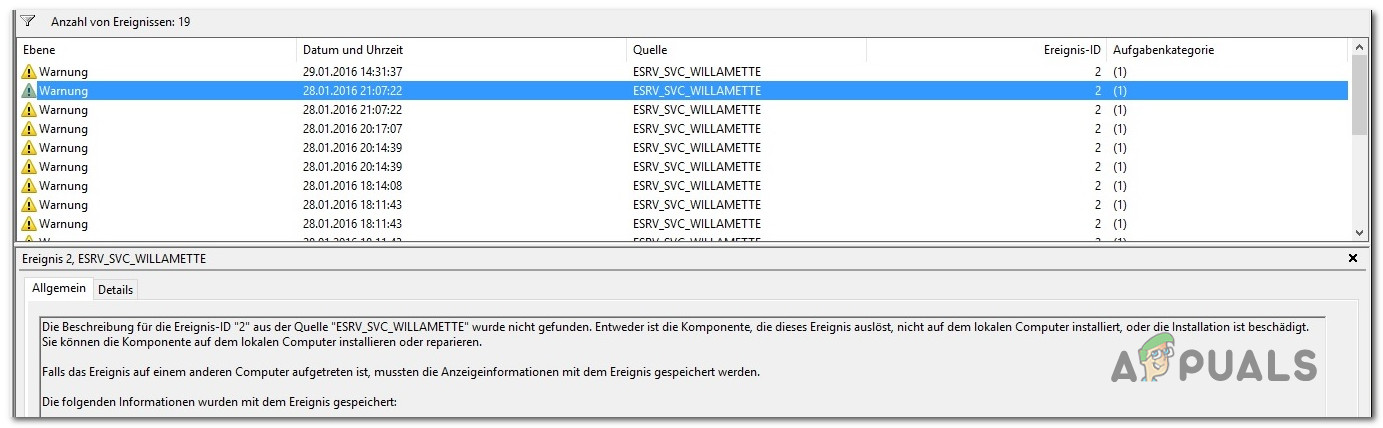

மிகவும் பிரபலமான மற்றும் பரவலாகப் பயன்படுத்தப்படும் இரண்டு சிஎம்எஸ் தளங்களில் ஜூம்லா மற்றும் வேர்ட்பிரஸ் ஆகியவற்றை குறிவைக்கும் ஆச்சரியமான பாதுகாப்பு அச்சுறுத்தலை பாதுகாப்பு ஆய்வாளர்கள் கண்டுபிடித்துள்ளனர். உள்ளடக்கத்தை உருவாக்க, திருத்த மற்றும் வெளியிட மில்லியன் கணக்கான வலைத்தளங்கள் குறைந்தபட்சம் CMS ஐ பயன்படுத்துகின்றன. தீங்கிழைக்கும் வலைத்தளங்களுக்கு பார்வையாளர்களைத் தள்ளும் தீங்கிழைக்கும் வழிமாற்று ஸ்கிரிப்ட்டின் ஜூம்லா மற்றும் வேர்ட்பிரஸ் வலைத்தளங்களின் உரிமையாளர்களை ஆய்வாளர்கள் இப்போது எச்சரிக்கின்றனர். சுகூரியுடன் பாதுகாப்பு ஆராய்ச்சியாளரான யூஜின் வோஸ்னியாக், தீங்கிழைக்கும் பாதுகாப்பு அச்சுறுத்தலை விவரித்தார் அவர் ஒரு வாடிக்கையாளரின் இணையதளத்தில் கண்டுபிடித்தார்.

புதிதாக கண்டுபிடிக்கப்பட்ட .htaccess இன்ஜெக்டர் அச்சுறுத்தல் புரவலன் அல்லது பார்வையாளரை முடக்க முயற்சிக்காது. அதற்கு பதிலாக, பாதிக்கப்பட்ட வலைத்தளம் தொடர்ந்து வலைத்தள போக்குவரத்தை விளம்பர தளங்களுக்கு திருப்பிவிட முயற்சிக்கிறது. இது மிகவும் பாதிப்பை ஏற்படுத்தாது என்றாலும், இன்ஜெக்டர் ஸ்கிரிப்ட் தீங்கிழைக்கும் மென்பொருளை நிறுவ முயற்சிக்கிறது. தாக்குதலின் இரண்டாம் பகுதி, முறையான வலைத்தளங்களுடன் இணைந்து ஹோஸ்டின் நம்பகத்தன்மையை கடுமையாக பாதிக்கும்.

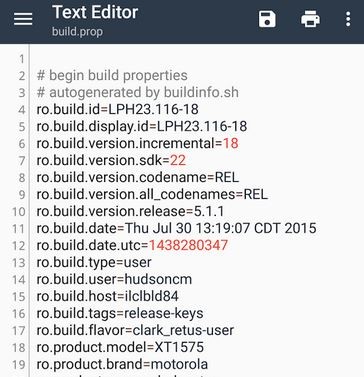

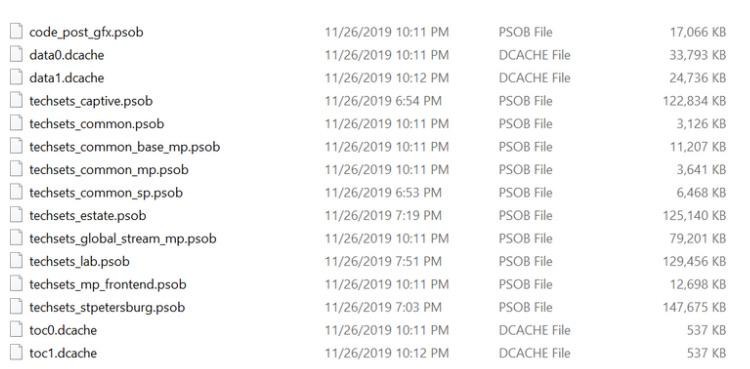

ஜூம்லா, மற்றும் வேர்ட்பிரஸ் வலைத்தளங்கள், பொதுவாக ஒரு வலை சேவையகத்தின் அடைவு மட்டத்தில் உள்ளமைவு மாற்றங்களைச் செய்ய .htaccess கோப்புகளைப் பயன்படுத்துகின்றன. கோப்பில் ஹோஸ்ட் வலைப்பக்கத்தின் முக்கிய உள்ளமைவு மற்றும் வலைத்தள அணுகல், URL வழிமாற்றுகள், URL சுருக்கம் மற்றும் அணுகல் கட்டுப்பாடு ஆகியவை அடங்கும்.

பாதுகாப்பு ஆய்வாளர்களின் கூற்றுப்படி. ஃபிஷிங் தளங்கள் அல்லது பிற தீங்கிழைக்கும் வலைப்பக்கங்களுக்கு சந்தேகத்திற்கு இடமின்றி தள பார்வையாளர்கள். ”

உண்மையிலேயே என்னவென்றால், ஜூம்லா மற்றும் வேர்ட்பிரஸ் வலைத்தளங்களுக்கு தாக்குதல் நடத்தியவர்கள் எவ்வாறு அணுகலைப் பெற்றார்கள் என்பது தெளிவாகத் தெரியவில்லை. இந்த தளங்களின் பாதுகாப்பு மிகவும் வலுவானதாக இருந்தாலும், உள்ளே நுழைந்தால், தாக்குபவர்கள் தீங்கிழைக்கும் குறியீட்டை முதன்மை இலக்கின் Index.php கோப்புகளில் நடலாம். உள்ளடக்க ஸ்டைலிங் மற்றும் சிறப்பு அடிப்படை வழிமுறைகள் போன்ற ஜூம்லா மற்றும் வேர்ட்பிரஸ் வலைப்பக்கங்களை வழங்குவதற்கு அவை பொறுப்பு என்பதால் Index.php கோப்புகள் முக்கியமானவை. அடிப்படையில், வலைத்தளமானது எதை வழங்குவது மற்றும் எவ்வாறு வழங்குவது என்பதை அறிவுறுத்தும் முதன்மை வழிமுறைகள் இது.

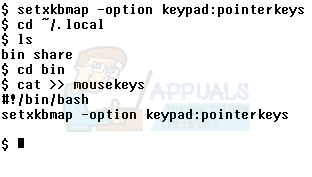

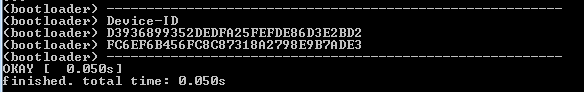

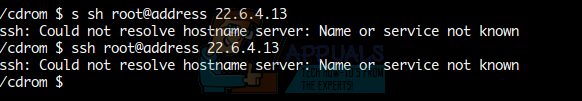

அணுகலைப் பெற்ற பிறகு, தாக்குதல் நடத்தியவர்கள் மாற்றியமைக்கப்பட்ட Index.php கோப்புகளை பாதுகாப்பாக நடலாம். அதன்பிறகு, .htaccess கோப்புகளில் தீங்கிழைக்கும் வழிமாற்றுகளை தாக்குபவர்கள் செலுத்த முடிந்தது. .Htaccess இன்ஜெக்டர் அச்சுறுத்தல் ஒரு குறியீட்டை இயக்குகிறது, இது வலைத்தளத்தின் .htaccess கோப்பைத் தேடுகிறது. தீங்கிழைக்கும் வழிமாற்று ஸ்கிரிப்டைக் கண்டுபிடித்து செலுத்திய பிறகு, அச்சுறுத்தல் தேடலை ஆழமாக்குகிறது மற்றும் மேலும் கோப்புகளையும் கோப்புறைகளையும் தாக்க முயற்சிக்கிறது.

தாக்குதலில் இருந்து பாதுகாப்பதற்கான முதன்மை முறை .htaccess கோப்பின் பயன்பாட்டை முழுவதுமாக கைவிடுவது. உண்மையில், அப்பாச்சி 2.3.9 தொடங்கி .htaccess கோப்புகளுக்கான இயல்புநிலை ஆதரவு நீக்கப்பட்டது. ஆனால் பல வலைத்தள உரிமையாளர்கள் இதை இயக்க இன்னும் தேர்வு செய்கிறார்கள்.