குனு / லினக்ஸ் மிகவும் பாதுகாப்பான இயக்க முறைமையாக இருக்கும்போது, பலர் தவறான பாதுகாப்பு உணர்வில் ஈர்க்கப்படுகிறார்கள். அவர்கள் பாதுகாப்பான சூழலில் இருந்து செயல்படுவதால் எதுவும் நடக்காது என்ற தவறான எண்ணம் அவர்களுக்கு உள்ளது. லினக்ஸ் சூழலுக்கு மிகக் குறைவான தீம்பொருள் உள்ளது என்பது உண்மைதான், ஆனால் ஒரு லினக்ஸ் நிறுவல் இறுதியில் சமரசம் செய்யப்படலாம் என்பது இன்னும் சாத்தியம். வேறொன்றுமில்லை என்றால், ரூட்கிட்கள் மற்றும் பிற ஒத்த தாக்குதல்களின் சாத்தியத்தை கருத்தில் கொள்வது கணினி நிர்வாகத்தின் ஒரு முக்கிய பகுதியாகும். மூன்றாம் தரப்பு பயனர்கள் கணினி அமைப்பிற்கான அணுகலைப் பெற்றபின், அவர்களுக்கு சரியாக அணுக முடியாத கருவிகளின் தொகுப்பை ரூட்கிட் குறிக்கிறது. இந்த கிட் சரியான பயனர்களின் அறிவு இல்லாமல் கோப்புகளை மாற்ற பயன்படுகிறது. அத்தகைய சமரசம் செய்யப்பட்ட மென்பொருளை விரைவாகக் கண்டறிய தேவையான தொழில்நுட்பத்தை மறைக்க தொகுப்பு வழங்குகிறது.

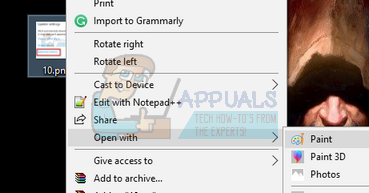

முக்கிய லினக்ஸ் விநியோகங்களுக்கான களஞ்சியங்களில் அன்ஹைட் உள்ளது. டெபியன் மற்றும் உபுண்டு சுவைகளில் நிறுவும்படி கட்டாயப்படுத்த சூடோ ஆப்ட்-கெட் இன்ஸ்டால் அன்ஹைட் போன்ற தொகுப்பு மேலாளர் கட்டளையைப் பயன்படுத்தினால் போதும். GUI அணுகல் கொண்ட சேவையகங்கள் சினாப்டிக் தொகுப்பு நிர்வாகியைப் பயன்படுத்தலாம். ஃபெடோரா மற்றும் ஆர்ச் விநியோகங்கள் அவற்றின் சொந்த தொகுப்பு மேலாண்மை அமைப்புகளுக்காக மறைத்து வைக்கப்பட்ட பதிப்புகளை முன்பே கொண்டுள்ளன. மறைத்தல் நிறுவப்பட்டதும், கணினி நிர்வாகிகள் அதை பல்வேறு வழிகளில் பயன்படுத்த முடியும்.

முறை 1: முரட்டுத்தனமான செயல்முறை ஐடிகள்

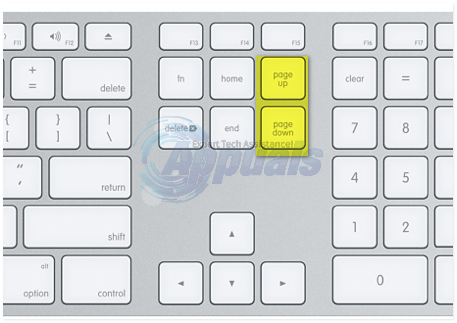

அவை எதுவும் பயனரிடமிருந்து மறைக்கப்படவில்லை என்பதை உறுதிப்படுத்த ஒவ்வொரு செயல்முறை ஐடியையும் மிருகத்தனமாக உருவாக்குவது மிக அடிப்படையான நுட்பமாகும். உங்களிடம் ரூட் அணுகல் இல்லையென்றால், சி.எல்.ஐ வரியில் சுடோ அன்ஹைட் ப்ரூட்-டி என தட்டச்சு செய்க. தவறான விருப்பங்களின் எண்ணிக்கையை குறைக்க டி விருப்பம் சோதனையை இரட்டிப்பாக்குகிறது.

வெளியீடு மிகவும் அடிப்படை. பதிப்புரிமைச் செய்திக்குப் பிறகு, அதை செயலாக்குங்கள் என்பதை சரிபார்க்கவும். இவ்வாறு ஒரு வரி இருக்கும்:

[*] முட்கரண்டி () உடன் PIDS க்கு எதிராக முரட்டு சக்தியைப் பயன்படுத்தி ஸ்கேனிங்கைத் தொடங்குகிறது.மற்றொரு அறிக்கை:

[*] Pthread செயல்பாடுகளுடன் PIDS க்கு எதிராக முரட்டு சக்தியைப் பயன்படுத்தி ஸ்கேனிங்கைத் தொடங்குகிறது

வேறு எந்த வெளியீடும் இல்லை என்றால், கவலைக்கு எந்த காரணமும் இல்லை. நிரலின் முரட்டு சப்ரூட்டீன் எதையும் கண்டுபிடித்தால், அது போன்ற ஒன்றைப் புகாரளிக்கும்:

HIDDEN PID: 0000 கிடைத்தது

நான்கு பூஜ்ஜியங்களும் சரியான எண்ணுடன் மாற்றப்படும். இது ஒரு இடைநிலை செயல்முறை என்று வெறுமனே படித்தால், இது தவறான நேர்மறையாக இருக்கலாம். சுத்தமான முடிவை வழங்கும் வரை சோதனையை பல முறை இயக்க தயங்க. மேலதிக தகவல்கள் இருந்தால், அதைப் பின்தொடர்வதற்கான சோதனை தேவை. உங்களுக்கு ஒரு பதிவு தேவைப்பட்டால், தற்போதைய கோப்பகத்தில் ஒரு பதிவு கோப்பை உருவாக்க -f சுவிட்சைப் பயன்படுத்தலாம். நிரலின் புதிய பதிப்புகள் இந்த கோப்பை unhide-linux.log என்று அழைக்கின்றன, மேலும் இது எளிய உரை வெளியீட்டைக் கொண்டுள்ளது.

முறை 2: ஒப்பிடு / proc மற்றும் / bin / ps

யுனிக்ஸ் கோப்பு மரம் பொருத்தத்தில் இந்த இரண்டு தனித்தனி பட்டியல்களையும் உறுதிசெய்ய / bin / ps மற்றும் / proc செயல்முறை பட்டியல்களை ஒப்பிட்டுப் பார்க்க நீங்கள் மறைக்கலாம். ஏதேனும் மோசமான விஷயம் இருந்தால், நிரல் அசாதாரண PID ஐப் புகாரளிக்கும். இயங்கும் செயல்முறைகள் இந்த இரண்டு பட்டியல்களில் ஐடி எண்களை வழங்க வேண்டும் என்று யூனிக்ஸ் விதிகள் விதிக்கின்றன. சோதனையைத் தொடங்க sudo unhide proc -v என தட்டச்சு செய்க. V ஐத் தட்டுவது நிரலை வெர்போஸ் பயன்முறையில் வைக்கும்.

இந்த முறை ஒரு வரியில் தெரிவிக்கும்:

[*] / Proc ஸ்டேட் ஸ்கேனிங் மூலம் மறைக்கப்பட்ட செயல்முறைகளைத் தேடுகிறதுஅசாதாரணமான ஏதேனும் நிகழ்ந்தால், இந்த உரைக்குப் பிறகு அது தோன்றும்.

முறை 3: Proc மற்றும் Procfs நுட்பங்களை இணைத்தல்

தேவைப்பட்டால் நீங்கள் உண்மையில் / bin / ps மற்றும் / proc யூனிக்ஸ் கோப்பு மரங்களின் பட்டியல்களை ஒப்பிடலாம், அதே நேரத்தில் / bin / ps பட்டியலிலிருந்து வரும் அனைத்து தகவல்களையும் மெய்நிகர் procfs உள்ளீடுகளுடன் ஒப்பிடலாம். இது யுனிக்ஸ் கோப்பு மர விதிகள் மற்றும் ப்ராக்ஃப் தரவு இரண்டையும் சரிபார்க்கிறது. இந்த சோதனையைச் செய்ய sudo unhide procall -v எனத் தட்டச்சு செய்க, இது அனைத்து / proc புள்ளிவிவரங்களையும் ஸ்கேன் செய்ய வேண்டும் மற்றும் பல சோதனைகளைச் செய்ய வேண்டியிருப்பதால் சிறிது நேரம் ஆகலாம். சேவையகத்தில் உள்ள அனைத்தும் கோபாசெடிக் என்பதை உறுதிப்படுத்த இது ஒரு சிறந்த வழியாகும்.

முறை 4: procfs முடிவுகளை / bin / ps உடன் ஒப்பிடுவது

முந்தைய சோதனைகள் பெரும்பாலான பயன்பாடுகளுக்கு மிகவும் சம்பந்தப்பட்டிருக்கின்றன, ஆனால் நீங்கள் சில கோப்புறைகளுக்கு சுயாதீனமாக கோப்பு முறைமை சோதனைகளை இயக்கலாம். Sudo unhide procfs -m என தட்டச்சு செய்க, இது இந்த காசோலைகளையும் மேலும் -m ஐத் தட்டுவதன் மூலம் வழங்கப்படும் பல காசோலைகளையும் செய்யும்.

இது இன்னும் சம்பந்தப்பட்ட சோதனை, மேலும் ஒரு கணம் ஆகலாம். இது மூன்று தனித்தனி வரிகளை வழங்குகிறது:

கட்டளைக்கு -f ஐ சேர்ப்பதன் மூலம் இந்த சோதனைகளில் ஏதேனும் ஒரு முழு பதிவை உருவாக்க முடியும் என்பதை நினைவில் கொள்ளுங்கள்.

முறை 5: விரைவான ஸ்கேன் இயங்குகிறது

ஆழ்ந்த காசோலைகளுடன் உங்களைப் பற்றித் தெரியாமல் விரைவான ஸ்கேன் இயக்க வேண்டியிருந்தால், சுடோ விரைவாக மறை என்பதைத் தட்டச்சு செய்க, இது பெயர் குறிப்பிடுவது போல் விரைவாக இயங்க வேண்டும். இந்த நுட்பம் proc பட்டியல்களையும் proc கோப்பு முறைமையையும் ஸ்கேன் செய்கிறது. இது / bin / ps இலிருந்து சேகரிக்கப்பட்ட தகவல்களை கணினி வளங்களுக்கான அழைப்புகள் வழங்கிய தகவலுடன் ஒப்பிடுவதை உள்ளடக்கிய ஒரு காசோலையை இயக்குகிறது. இது வெளியீட்டின் ஒற்றை வரியை வழங்குகிறது, ஆனால் துரதிர்ஷ்டவசமாக தவறான நேர்மறைகளின் ஆபத்தை அதிகரிக்கிறது. முந்தைய முடிவுகளை ஏற்கனவே மதிப்பாய்வு செய்த பிறகு இருமுறை சரிபார்க்க இது பயனுள்ளதாக இருக்கும்.

வெளியீடு பின்வருமாறு:

[*] கணினி அழைப்புகள், proc, dir மற்றும் ps ஆகியவற்றின் முடிவுகளை ஒப்பிடுவதன் மூலம் மறைக்கப்பட்ட செயல்முறைகளைத் தேடுவதுஇந்த ஸ்கேன் இயக்கப்பட்ட பிறகு பல இடைநிலை செயல்முறைகள் வருவதை நீங்கள் காணலாம்.

முறை 6: தலைகீழ் ஸ்கேன் இயங்குகிறது

ரூட்கிட்களை வெளியேற்றுவதற்கான ஒரு சிறந்த நுட்பம் அனைத்து பி.எஸ் நூல்களையும் சரிபார்க்கும். நீங்கள் ஒரு CLI வரியில் ps கட்டளையை இயக்கினால், ஒரு முனையத்திலிருந்து இயங்கும் கட்டளை பட்டியலைக் காணலாம். தலைகீழ் ஸ்கேனிங், பிஎஸ் படங்கள் ஒவ்வொரு செயலி நூல்களும் செல்லுபடியாகும் கணினி அழைப்புகளை வெளிப்படுத்துகின்றன என்பதை சரிபார்க்கிறது மற்றும் அவற்றை ப்ராக்ஃப்ஸ் பட்டியலில் காணலாம். ரூட்கிட் எதையாவது கொல்லவில்லை என்பதை உறுதிப்படுத்த இது ஒரு சிறந்த வழியாகும். இந்த காசோலையை இயக்க சுடோ அன்ஹைட் ரிவர்ஸ் என தட்டச்சு செய்க. இது மிக விரைவாக இயங்க வேண்டும். இது இயங்கும்போது, அது போலி செயல்முறைகளைத் தேடுகிறது என்பதை நிரல் உங்களுக்குத் தெரிவிக்க வேண்டும்.

முறை 7: கணினி அழைப்புகளுடன் / பின் / பி.எஸ்

இறுதியாக மிகவும் விரிவான காசோலை / பின் / பிஎஸ் பட்டியலிலிருந்து அனைத்து தகவல்களையும் சரியான கணினி அழைப்புகளிலிருந்து எடுக்கப்பட்ட தகவலுடன் ஒப்பிடுவதை உள்ளடக்குகிறது. இந்த சோதனையைத் தொடங்க sudo unhide sys எனத் தட்டச்சு செய்க. இது மற்றவர்களை விட அதிக நேரம் எடுக்கும். இது பலவிதமான வெளியீட்டு வரிகளை வழங்குவதால், -f log-to-file கட்டளையைப் பயன்படுத்தி, அதைக் கண்டறிந்த அனைத்தையும் திரும்பிப் பார்ப்பது எளிதாக இருக்கும்.

4 நிமிடங்கள் படித்தேன்