தீம்பொருளின் பரிணாமம்

சைபர் செக்யூரிட்டி நிறுவனமான ESET ஒரு அறியப்பட்ட மற்றும் மழுப்பலான ஹேக்கிங் குழு சில குறிப்பிட்ட இலக்குகளைக் கொண்ட தீம்பொருளை அமைதியாகப் பயன்படுத்துவதைக் கண்டறிந்துள்ளது. கடந்த காலத்தில் வெற்றிகரமாக ரேடரின் கீழ் கடந்து வந்த ஒரு கதவை தீம்பொருள் பயன்படுத்துகிறது. மேலும், மென்பொருள் தீவிரமாகப் பயன்படுத்தப்படும் கணினியை இலக்காகக் கொண்டிருப்பதை உறுதிசெய்ய சில சுவாரஸ்யமான சோதனைகளை நடத்துகிறது. தீம்பொருள் செயல்பாட்டைக் கண்டறியவில்லை அல்லது திருப்தி அடையவில்லை என்றால், அது வெறுமனே மூடப்பட்டு, உகந்த திருட்டுத்தனத்தைத் தக்கவைத்து, சாத்தியமான கண்டறிதலைத் தவிர்க்கிறது. புதிய தீம்பொருள் மாநில அரசாங்க இயந்திரங்களுக்குள் முக்கியமான நபர்களைத் தேடுகிறது. எளிமையாகச் சொல்வதானால், தீம்பொருள் உலகெங்கிலும் உள்ள இராஜதந்திரிகள் மற்றும் அரசாங்கத் துறைகளுக்குப் பின்னால் செல்கிறது

தி Ke3chang மேம்பட்ட தொடர்ச்சியான அச்சுறுத்தல் குழு புதிய கவனம் செலுத்திய ஹேக்கிங் பிரச்சாரத்துடன் மீண்டும் தோன்றியது. இந்த குழு குறைந்தது 2010 முதல் சைபர்-உளவு பிரச்சாரங்களை வெற்றிகரமாக தொடங்கி நிர்வகித்து வருகிறது. குழுவின் செயல்பாடுகள் மற்றும் சுரண்டல்கள் மிகவும் திறமையானவை. நோக்கம் கொண்ட இலக்குகளுடன் இணைந்து, குழு ஒரு தேசத்தால் நிதியுதவி செய்யப்படுவதாகத் தெரிகிறது. தீம்பொருளின் சமீபத்திய திரிபு Ke3chang குழு மிகவும் அதிநவீனமானது. முன்னர் பயன்படுத்தப்பட்ட தொலைநிலை அணுகல் ட்ரோஜான்கள் மற்றும் பிற தீம்பொருள்கள் நன்கு வடிவமைக்கப்பட்டன. இருப்பினும், புதிய தீம்பொருள் இலக்கு இயந்திரங்களின் குருட்டு அல்லது வெகுஜன தொற்றுக்கு அப்பாற்பட்டது. மாறாக, அதன் நடத்தை மிகவும் தர்க்கரீதியானது. தீம்பொருள் இலக்கு மற்றும் இயந்திரத்தின் அடையாளத்தை உறுதிப்படுத்தவும் அங்கீகரிக்கவும் முயற்சிக்கிறது.

ESET இல் உள்ள சைபர் பாதுகாப்பு ஆராய்ச்சியாளர்கள் Ke3chang ஆல் புதிய தாக்குதல்களை அடையாளம் காணுங்கள்:

Ke3chang மேம்பட்ட தொடர்ச்சியான அச்சுறுத்தல் குழு, குறைந்தபட்சம் 2010 முதல் செயலில் உள்ளது, இது APT 15 ஆகவும் அடையாளம் காணப்பட்டுள்ளது. பிரபலமான ஸ்லோவாக்கிய வைரஸ் தடுப்பு, ஃபயர்வால் மற்றும் பிற இணைய பாதுகாப்பு நிறுவனமான ESET ஆகியவை குழுவின் செயல்பாடுகளின் உறுதிப்படுத்தப்பட்ட தடயங்களையும் ஆதாரங்களையும் அடையாளம் கண்டுள்ளன. Ke3chang குழு அதன் முயற்சித்த மற்றும் நம்பகமான நுட்பங்களைப் பயன்படுத்துவதாக ESET ஆராய்ச்சியாளர்கள் கூறுகின்றனர். இருப்பினும், தீம்பொருள் கணிசமாக புதுப்பிக்கப்பட்டுள்ளது. மேலும், இந்த நேரத்தில், குழு ஒரு புதிய கதவை சுரண்ட முயற்சிக்கிறது. முன்னர் கண்டுபிடிக்கப்படாத மற்றும் அறிக்கையிடப்படாத கதவு தற்காலிகமாக ஓக்ரம் என்று அழைக்கப்படுகிறது.

ESET ஆராய்ச்சியாளர்கள் மேலும் அவர்களின் உள் பகுப்பாய்வு குழு இராஜதந்திர அமைப்புகள் மற்றும் பிற அரசாங்க நிறுவனங்களுக்குப் பின்னால் செல்வதைக் குறிக்கிறது என்பதைக் குறிக்கிறது. தற்செயலாக, Ke3chang குழு அதிநவீன, இலக்கு மற்றும் தொடர்ச்சியான இணைய-உளவு பிரச்சாரங்களை நடத்துவதில் விதிவிலக்காக செயல்பட்டு வருகிறது. பாரம்பரியமாக, இந்த குழு அரசாங்க அதிகாரிகள் மற்றும் அரசாங்கத்துடன் பணியாற்றிய முக்கிய நபர்களைப் பின்தொடர்ந்தது. அவர்களின் நடவடிக்கைகள் ஐரோப்பா மற்றும் மத்திய மற்றும் தென் அமெரிக்கா முழுவதும் உள்ள நாடுகளில் காணப்படுகின்றன.

புதிய ஒக்ரம் தீம்பொருள் இலக்கு இராஜதந்திரிகளுக்கு Ke3chang குழு பயன்படுத்தியது https://t.co/asgcCKWqu6 pic.twitter.com/KFSk5NW0FO

- Store4app (@ Store4app1) ஜூலை 18, 2019

நிறுவனத்தின் சொந்த நாடான ஸ்லோவாக்கியாவில் குழு மிகவும் சுறுசுறுப்பாக செயல்பட்டு வருவதால் ESET இன் ஆர்வமும் கவனமும் Ke3chang குழுவில் தொடர்ந்து உள்ளன. இருப்பினும், குழுவின் பிற பிரபலமான இலக்குகள் பெல்ஜியம், குரோஷியா, ஐரோப்பாவின் செக் குடியரசு. இந்த குழு தென் அமெரிக்காவில் பிரேசில், சிலி மற்றும் குவாத்தமாலாவை குறிவைத்ததாக அறியப்படுகிறது. Ke3chang குழுவின் செயல்பாடுகள் இது பொதுவான அல்லது தனிப்பட்ட ஹேக்கர்களுக்கு கிடைக்காத சக்திவாய்ந்த வன்பொருள் மற்றும் பிற மென்பொருள் கருவிகளைக் கொண்ட அரசு வழங்கும் ஹேக்கிங் குழுவாக இருக்கலாம் என்பதைக் குறிக்கிறது. ஆகவே சமீபத்திய தாக்குதல்களும் உளவுத்துறையைச் சேகரிப்பதற்கான நீண்டகால நீடித்த பிரச்சாரத்தின் ஒரு பகுதியாக இருக்கலாம் என்று ESET இன் ஆராய்ச்சியாளரான சுசானா ஹ்ரோம்கோவா குறிப்பிட்டார், “தாக்குபவரின் முக்கிய குறிக்கோள் பெரும்பாலும் இணைய உளவுதான், அதனால்தான் அவர்கள் இந்த இலக்குகளைத் தேர்ந்தெடுத்தனர்.”

கெட்ரிகன் தீம்பொருள் மற்றும் ஓக்ரம் கதவு எவ்வாறு செயல்படுகிறது?

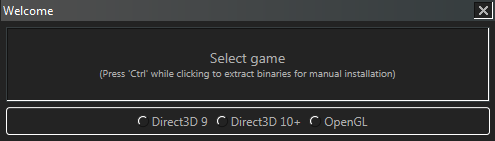

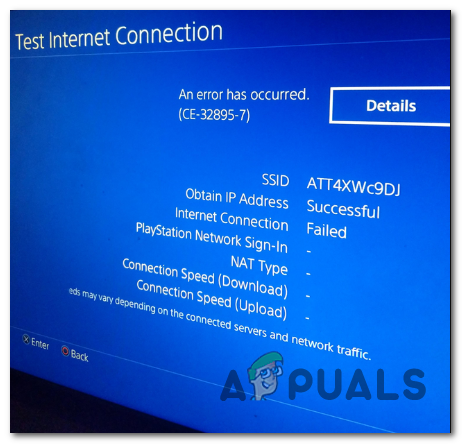

கெட்ரிகன் தீம்பொருள் மற்றும் ஓக்ரம் கதவு மிகவும் அதிநவீனமானது. இலக்கு வைக்கப்பட்ட இயந்திரங்களில் கதவு எவ்வாறு நிறுவப்பட்டது அல்லது கைவிடப்பட்டது என்று பாதுகாப்பு ஆய்வாளர்கள் இன்னும் விசாரித்து வருகின்றனர். ஓக்ரம் பின்புறத்தின் விநியோகம் ஒரு மர்மமாகத் தொடர்ந்தாலும், அதன் செயல்பாடு இன்னும் கவர்ச்சிகரமானதாக இருக்கிறது. ஓக்ரம் பின்புறம் சில சாப்ட்வேர் சோதனைகளை நடத்துகிறது, இது சாண்ட்பாக்ஸில் இயங்கவில்லை என்பதை உறுதிப்படுத்துகிறது, இது அடிப்படையில் பாதுகாப்பான மெய்நிகர் இடமாகும், இது தீங்கிழைக்கும் மென்பொருளின் நடத்தைகளைக் கவனிக்க பாதுகாப்பு ஆராய்ச்சியாளர்கள் பயன்படுத்துகிறது. ஏற்றி நம்பகமான முடிவுகளைப் பெறவில்லை எனில், கண்டறிதல் மற்றும் மேலதிக பகுப்பாய்வைத் தவிர்ப்பதற்காக அது தன்னைத்தானே நிறுத்துகிறது.

நிஜ உலகில் பணிபுரியும் கணினியில் இயங்குவதை உறுதிப்படுத்தும் ஒக்ரம் கதவின் முறை மிகவும் சுவாரஸ்யமானது. இடது சுட்டி பொத்தானை குறைந்தது மூன்று தடவைகள் கிளிக் செய்தபின், உண்மையான பேலோடைப் பெறுவதற்கான பாதையை ஏற்றி அல்லது கதவு செயல்படுத்துகிறது. இந்த உறுதிப்படுத்தல் சோதனை முதன்மையாக செய்யப்படுகிறது, இது கதவு உண்மையான, செயல்படும் இயந்திரங்களில் இயங்குவதை உறுதி செய்வதற்காகவே தவிர மெய்நிகர் இயந்திரங்கள் அல்லது சாண்ட்பாக்ஸ் அல்ல.

ஏற்றி திருப்தி அடைந்ததும், ஓக்ரம் கதவு முதலில் முழு நிர்வாகி சலுகைகளை வழங்குகிறது மற்றும் பாதிக்கப்பட்ட இயந்திரத்தைப் பற்றிய தகவல்களை சேகரிக்கிறது. இது கணினி பெயர், பயனர்பெயர், ஹோஸ்ட் ஐபி முகவரி மற்றும் எந்த இயக்க முறைமை நிறுவப்பட்டுள்ளது போன்ற தகவல்களை அட்டவணைப்படுத்துகிறது. அதன்பிறகு கூடுதல் கருவிகளைக் கோருகிறது. புதிய கெட்ரிகன் தீம்பொருளும் மிகவும் சிக்கலானது மற்றும் பல செயல்பாடுகளை கொண்டுள்ளது. இது ஒரு உள்ளடிக்கிய பதிவிறக்கி மற்றும் ஒரு பதிவேற்றி கூட உள்ளது. கோப்புகளை திருட்டுத்தனமாக ஏற்றுமதி செய்ய பதிவேற்றும் இயந்திரம் பயன்படுத்தப்படுகிறது. தீம்பொருளில் உள்ள பதிவிறக்க கருவி புதுப்பிப்புகளுக்கு அழைப்பு விடுக்கலாம் மற்றும் ஹோஸ்ட் கணினியில் ஆழமாக ஊடுருவ சிக்கலான ஷெல் கட்டளைகளை இயக்கலாம்.

சீனாவிலிருந்து செயல்படுவதாக நம்பப்படும் ஒரு பழைய பள்ளி நிழல் தீம்பொருள் குழு, முன்னர் ஆவணப்படுத்தப்படாத கதவு என்று இன்போசெக் ஆராய்ச்சியாளர்கள் கூறுவதைக் கொண்டு தூதர்களை குறிவைத்து வருகிறது. பல ஆண்டுகளாக சுறுசுறுப்பாக இயங்கி வரும் கே 3 சாங் குழு நீண்ட காலமாக ஒப்… https://t.co/n1TBoQ1pQX

- பதிவு: சுருக்கம் (R_TheRegister) ஜூலை 18, 2019

ஓசிரம் கதவு மிமிகாட்ஸ் போன்ற கூடுதல் கருவிகளைக் கூட பயன்படுத்தக்கூடும் என்று ESET ஆராய்ச்சியாளர்கள் முன்னர் கவனித்திருந்தனர். இந்த கருவி அடிப்படையில் ஒரு திருட்டுத்தனமான கீலாக்கர். இது விசை அழுத்தங்களைக் கவனிக்கவும் பதிவுசெய்யவும் முடியும், மேலும் பிற தளங்கள் அல்லது வலைத்தளங்களுக்கான உள்நுழைவு சான்றுகளை திருட முயற்சிக்கும்.

தற்செயலாக, பாதுகாப்பைத் தவிர்ப்பதற்கும், உயர்ந்த சலுகைகளை வழங்குவதற்கும், மற்றும் பிற சட்டவிரோத நடவடிக்கைகளை நடத்துவதற்கும் ஓக்ரம் பின்புறம் மற்றும் கெட்ரிகன் தீம்பொருள் பயன்பாடு கட்டளைகளில் பல ஒற்றுமைகள் இருப்பதை ஆராய்ச்சியாளர்கள் கவனித்தனர். இருவருக்கும் இடையிலான தெளிவற்ற ஒற்றுமை ஆராய்ச்சியாளர்கள் இருவருக்கும் நெருங்கிய தொடர்பு இருப்பதாக நம்புவதற்கு வழிவகுத்தது. இது போதுமான வலுவான சங்கம் இல்லையென்றால், இரண்டு மென்பொருள்களும் ஒரே பாதிக்கப்பட்டவர்களைக் குறிவைத்து வந்தன, ஹ்ரோம்கோவா குறிப்பிட்டார், “ஓக்ரம் பின்புறம் 2017 இல் தொகுக்கப்பட்ட ஒரு கெட்ரிகன் பின்புறத்தை கைவிடப் பயன்படுகிறது என்பதைக் கண்டுபிடித்தபோது நாங்கள் புள்ளிகளை இணைக்கத் தொடங்கினோம். , ஓக்ரம் தீம்பொருளால் பாதிக்கப்பட்ட சில இராஜதந்திர நிறுவனங்களும், 2015 கெட்ரிகன் பின்புறங்களும் 2017 கெட்ரிகன் கதவுகளால் பாதிக்கப்பட்டுள்ளன என்பதைக் கண்டறிந்தோம். ”

Ke3chang APT குழு இராஜதந்திர இலக்குகளில் ஓக்ரம் பின்புற குண்டை வீசுகிறது https://t.co/GhovtgTkvd pic.twitter.com/3TthDyH1iR

- 420 சைபர், இன்க். (@ 420 சைபர்) ஜூலை 18, 2019

தீங்கிழைக்கும் மென்பொருளின் இரண்டு தொடர்புடைய துண்டுகள், மற்றும் Ke3chang மேம்பட்ட தொடர்ச்சியான அச்சுறுத்தல் குழுவின் தொடர்ச்சியான நடவடிக்கைகள் குழு இணைய உளவுக்கு விசுவாசமாக இருந்து வருவதைக் குறிக்கிறது. ESET நம்பிக்கையுடன் உள்ளது, குழு அதன் தந்திரோபாயங்களை மேம்படுத்துகிறது மற்றும் தாக்குதல்களின் தன்மை அதிநவீன மற்றும் செயல்திறனில் வளர்ந்து வருகிறது. சைபர் பாதுகாப்பு குழு நீண்ட காலமாக குழுவின் சுரண்டல்களை நாள்பட்டது ஒரு விரிவான பகுப்பாய்வு அறிக்கையை பராமரித்தல் .

ஒரு ஹேக்கிங் குழு அதன் பிற சட்டவிரோத ஆன்லைன் நடவடிக்கைகளை எவ்வாறு கைவிட்டது என்பது பற்றி சமீபத்தில் நாங்கள் புகாரளித்தோம் இணைய உளவுத்துறையில் கவனம் செலுத்தத் தொடங்கியது . இந்த செயல்பாட்டில் ஹேக்கிங் குழுக்கள் சிறந்த வாய்ப்புகளையும் வெகுமதிகளையும் கண்டுபிடிப்பதாக இருக்கலாம். அரசால் வழங்கப்படும் தாக்குதல்கள் அதிகரித்து வருவதால், முரட்டு அரசாங்கங்களும் குழுக்களுக்கு இரகசியமாக ஆதரவளித்து, மதிப்புமிக்க அரச ரகசியங்களுக்கு ஈடாக அவர்களுக்கு மன்னிப்பு வழங்கக்கூடும்.

![[சரி] துணிச்சலான உலாவி தொடங்காது](https://jf-balio.pt/img/how-tos/40/brave-browser-won-t-start.png)

![[சரி] துவக்கத்தின் போது ஓவர் க்ளாக்கிங் தோல்வியுற்ற பிழை செய்தி](https://jf-balio.pt/img/how-tos/33/overclocking-failed-error-message-during-boot.png)