Google Android

மொபைல் சாதனங்களுக்கான புதிய ransomware ஆன்லைனில் வெளிவந்துள்ளது. மாற்றும் மற்றும் வளர்ந்து வரும் டிஜிட்டல் வைரஸ் கூகிளின் ஆண்ட்ராய்டு இயக்க முறைமையில் இயங்கும் ஸ்மார்ட்போன்களை குறிவைக்கிறது. தீம்பொருள் எளிய ஆனால் புத்திசாலித்தனமாக மாறுவேடமிட்ட எஸ்எம்எஸ் செய்தி மூலம் நுழைவு பெற முயற்சிக்கிறது, பின்னர் மொபைல் ஃபோனின் உள் அமைப்பில் ஆழமாக தோண்டி எடுக்கிறது. சிக்கலான மற்றும் உணர்திறன் வாய்ந்த பணயக்கைதிகளை வைத்திருப்பதைத் தவிர, புதிய புழு சமரசம் செய்யப்பட்ட ஸ்மார்ட்போனின் தகவல்தொடர்பு தளங்கள் மூலம் மற்ற பாதிக்கப்பட்டவர்களுக்கு பரவலாக முயற்சிக்கிறது. புதிய ransomware குடும்பம் Google இன் Android OS இல் ஒரு முக்கியமான ஆனால் மைல்கல்லைக் குறிக்கிறது, இது இலக்கு வைக்கப்பட்ட இணைய தாக்குதல்களிலிருந்து ஒப்பீட்டளவில் பாதுகாப்பாக கருதப்படுகிறது.

பிரபலமான வைரஸ் தடுப்பு, ஃபயர்வால் மற்றும் பிற டிஜிட்டல் பாதுகாப்பு கருவிகள் உருவாக்குநரான ESET க்காக பணிபுரியும் சைபர்-பாதுகாப்பு வல்லுநர்கள், கூகிளின் Android மொபைல் இயக்க முறைமையைத் தாக்க வடிவமைக்கப்பட்ட புதிய ransomware ஐக் கண்டுபிடித்தனர். டிஜிட்டல் ட்ரோஜன் ஹார்ஸ் எஸ்எம்எஸ் செய்தியை பரப்புவதற்கு பயன்படுத்துகிறது, ஆராய்ச்சியாளர்கள் குறிப்பிட்டனர். ESET ஆராய்ச்சியாளர்கள் புதிய தீம்பொருளை Android / Filecoder.C என பெயரிட்டுள்ளனர், மேலும் அதன் அதிகரித்த செயல்பாட்டைக் கவனித்துள்ளனர். தற்செயலாக, ransomware மிகவும் புதியதாகத் தோன்றுகிறது, ஆனால் இது புதிய Android தீம்பொருள் கண்டறிதல்களில் இரண்டு ஆண்டு சரிவின் முடிவைக் குறிக்கிறது. எளிமையாகச் சொன்னால், ஸ்மார்ட்போன் இயக்க முறைமைகளை குறிவைப்பதில் ஹேக்கர்கள் ஆர்வத்தை புதுப்பித்ததாகத் தெரிகிறது. இன்று தான் பல குறித்து அறிக்கை செய்தோம் ஆப்பிள் ஐபோன் iOS இயக்க முறைமையில் கண்டுபிடிக்கப்பட்ட “ஜீரோ இன்டராக்ஷன்” பாதுகாப்பு பாதிப்புகள் .

ஜூலை 2019 முதல் கோப்பு குறியீடு செயலில் உள்ளது ஆனால் புத்திசாலித்தனமான சமூக பொறியியல் மூலம் விரைவாகவும் ஆக்கிரோஷமாகவும் பரவுகிறது

ஸ்லோவாக்கியன் வைரஸ் தடுப்பு மற்றும் சைபர் செக்யூரிட்டி நிறுவனத்தின்படி, பைல்கோடர் காடுகளில் மிக சமீபத்தில் காணப்பட்டது. ஜூலை 12, 2019 முதல் ransomware தீவிரமாக பரவுவதைக் கவனித்ததாக ESET ஆராய்ச்சியாளர்கள் கூறுகின்றனர். எளிமையாகச் சொல்வதானால், தீம்பொருள் ஒரு மாதத்திற்கு முன்பே தோன்றியதாகத் தெரிகிறது, ஆனால் அதன் தாக்கம் ஒவ்வொரு நாளும் அதிகரிக்கும்.

இந்த வைரஸ் குறிப்பாக சுவாரஸ்யமானது, ஏனெனில் கூகிளின் ஆண்ட்ராய்டு இயக்க முறைமை மீதான தாக்குதல்கள் சுமார் இரண்டு ஆண்டுகளாக படிப்படியாக குறைந்து வருகின்றன. இது அண்ட்ராய்டு பெரும்பாலும் வைரஸ்களிலிருந்து நோய் எதிர்ப்பு சக்தி கொண்டது அல்லது ஹேக்கர்கள் குறிப்பாக ஸ்மார்ட்போன்களைப் பின்பற்றுவதில்லை, அதற்கு பதிலாக, டெஸ்க்டாப் கணினிகள் அல்லது பிற வன்பொருள் மற்றும் மின்னணுவியல் ஆகியவற்றை குறிவைக்கும் பொதுவான கருத்தை இது உருவாக்கியது. ஸ்மார்ட்போன்கள் மிகவும் தனிப்பட்ட சாதனங்கள், எனவே அவை நிறுவனங்கள் மற்றும் நிறுவனங்களில் பயன்படுத்தப்படும் சாதனங்களுடன் ஒப்பிடும்போது அவை வரையறுக்கப்பட்ட சாத்தியமான இலக்குகளாக கருதப்படலாம். பி.சி.க்கள் அல்லது எலக்ட்ரானிக் சாதனங்களை இத்தகைய பெரிய அமைப்புகளில் குறிவைப்பது பல சாத்தியமான நன்மைகளைக் கொண்டுள்ளது, ஏனெனில் சமரசம் செய்யப்பட்ட இயந்திரம் பல சாதனங்களை சமரசம் செய்வதற்கான விரைவான வழியை வழங்க முடியும். முக்கியமான தகவல்களை எடுக்க தகவல்களை பகுப்பாய்வு செய்வது ஒரு விஷயம். தற்செயலாக, பல ஹேக்கிங் குழுக்கள் இருப்பதாகத் தெரிகிறது பெரிய அளவிலான உளவு தாக்குதல்களை நடத்துவதற்கு முன்னிலை .

பாதுகாப்பு எச்சரிக்கை: Android Ransomware FileCoder திரிபு வெளிப்படுகிறது: Android இல் ransomware இன் புதிய திரிபு வெளிப்பட்டது #கைபேசி சாதனங்கள். இயக்க முறைமை ஆண்ட்ராய்டு 5.1 மற்றும் அதற்கு மேற்பட்டவற்றை இயக்குபவர்களை இது குறிவைக்கிறது. இந்த Android ransomware திரிபு இதை டப்பிங் செய்துள்ளது… https://t.co/edFpo45qbp pic.twitter.com/9r39kxS5iB

- அக்வியா தீர்வுகள் (qAquiaSolutions) ஜூலை 30, 2019

புதிய ransomware, மறுபுறம், Android ஸ்மார்ட்போனின் உரிமையாளரை தனிப்பட்ட தகவல்களை அணுகுவதை கட்டுப்படுத்த முயற்சிக்கிறது. தீம்பொருள் தனிப்பட்ட அல்லது முக்கியமான தகவல்களை கசிய அல்லது திருட முயற்சிக்கிறது என்பதற்கான அறிகுறிகள் எதுவும் இல்லை அல்லது நிதித் தகவல்களை அணுக முயற்சிக்கவும் கீலாக்கர்கள் அல்லது செயல்பாட்டு டிராக்கர்கள் போன்ற பிற பேலோடுகளை நிறுவவும்.

கூகிள் ஆண்ட்ராய்டு இயக்க முறைமையில் கோப்பு குறியீடு ரான்சம்வேர் எவ்வாறு பரவுகிறது?

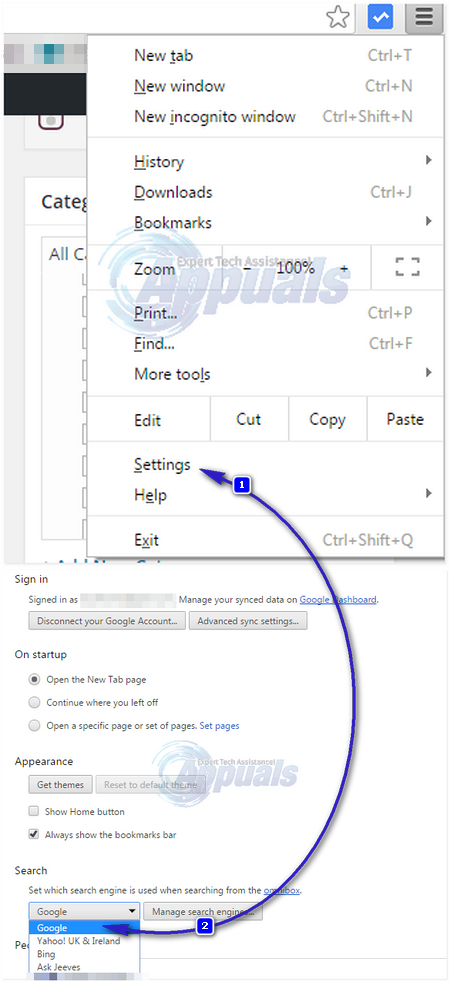

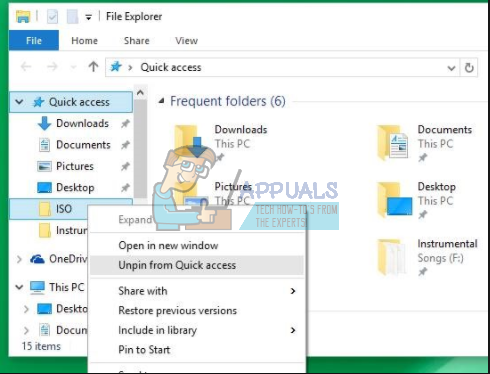

ஆண்ட்ராய்டு மெசேஜிங் அல்லது எஸ்எம்எஸ் அமைப்பு மூலம் ஃபைல்கோடர் ransomware பரவுவதை ஆராய்ச்சியாளர்கள் கண்டுபிடித்துள்ளனர், ஆனால் அதன் தோற்றம் வேறு இடத்தில் உள்ளது. ரெடிட் மற்றும் ஆண்ட்ராய்டு டெவலப்பர் மெசேஜிங் போர்டு எக்ஸ்.டி.ஏ டெவலப்பர்கள் உள்ளிட்ட ஆன்லைன் மன்றங்களில் தீங்கிழைக்கும் இடுகைகள் மூலம் இந்த வைரஸ் தொடங்கப்படுவதாகத் தெரிகிறது. தீங்கிழைக்கும் இடுகைகளை ESET சுட்டிக்காட்டிய பின்னர், எக்ஸ்.டி.ஏ டெவலப்பர்கள் விரைவான நடவடிக்கை எடுத்து சந்தேகத்திற்கிடமான ஊடகங்களை எடுத்தனர், ஆனால் கேள்விக்குரிய உள்ளடக்கம் ரெடிட்டில் வெளியிடப்பட்ட நேரத்தில் இன்னும் இருந்தது.

ESET ஆல் கண்டறியப்பட்ட தீங்கிழைக்கும் இடுகைகள் மற்றும் கருத்துகள் பெரும்பாலானவை தீம்பொருளைப் பதிவிறக்குவதற்கு பாதிக்கப்பட்டவர்களை கவர்ந்திழுக்க முயற்சிக்கின்றன. பொதுவாக ஆபாசப் பொருட்களுடன் தொடர்புடைய உள்ளடக்கத்தைப் பிரதிபலிப்பதன் மூலம் பாதிக்கப்பட்டவருக்கு வைரஸ் இழுக்கிறது. சில சந்தர்ப்பங்களில் ஆராய்ச்சியாளர்கள் சில தொழில்நுட்ப தலைப்புகள் தூண்டில் பயன்படுத்தப்படுவதைக் கவனித்தனர். பெரும்பாலான சந்தர்ப்பங்களில், தீங்கிழைக்கும் பயன்பாடுகளை சுட்டிக்காட்டும் இணைப்புகள் அல்லது கியூஆர் குறியீடுகளை தாக்குபவர்கள் உள்ளடக்கியுள்ளனர்.

அணுகுவதற்கு முன் உடனடியாக கண்டறிவதைத் தவிர்க்க, தீம்பொருளின் இணைப்புகள் bit.ly இணைப்புகளாக மறைக்கப்படுகின்றன. சந்தேகத்திற்கு இடமின்றி இணைய பயனர்களை தீங்கிழைக்கும் வலைத்தளங்களுக்கு வழிநடத்தவும், ஃபிஷிங் மற்றும் பிற இணைய தாக்குதல்களை நடத்தவும் இதுபோன்ற பல இணைப்பு சுருக்க தளங்கள் கடந்த காலத்தில் பயன்படுத்தப்பட்டன.

உங்கள் தொடர்புகளுக்கு எஸ்எம்எஸ் வழியாக ஆண்ட்ராய்டு ரான்சம்வேரை பரப்பும் ஹேக்கர்கள் மற்றும் உங்கள் சாதன கோப்புகளை குறியாக்கம்: ஆண்ட்ராய்டு ரான்சம்வேரின் புதிய குடும்பம் ஆண்ட்ராய்டு / ஃபைல்கோடர் என அழைக்கப்படுகிறது. பல்வேறு ஆன்லைன் மன்றங்களை விநியோகித்தது, மேலும் பாதிக்கப்பட்டவரின் தொடர்பு பட்டியலை எஸ்எம்எஸ் உடன் ஒரு… https://t.co/ddqwtfswl5 pic.twitter.com/6PJjmNyZKB

- ஷா ஷேக் (ha ஷா_ஷேக்) ஜூலை 30, 2019

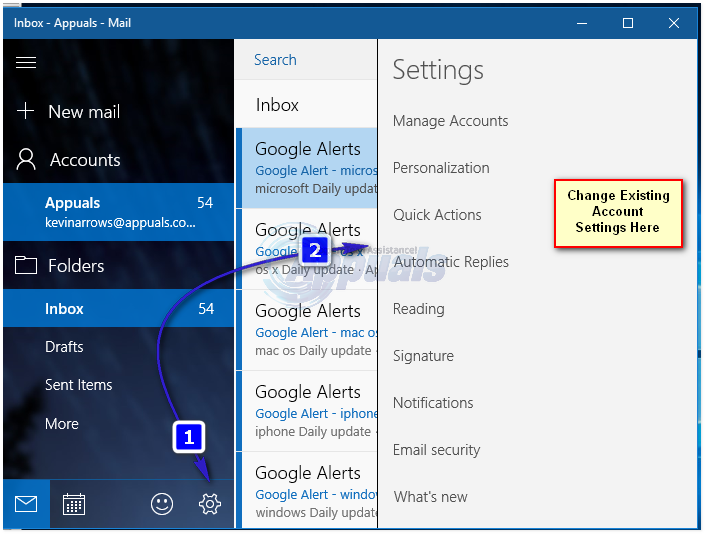

பாதிக்கப்பட்டவரின் ஆண்ட்ராய்டு மொபைல் சாதனத்திற்குள் ஃபைல்கோடர் ransomware உறுதியாக நட்டவுடன், அது உடனடியாக பயனரின் தகவலைப் பூட்டத் தொடங்காது. அதற்கு பதிலாக, தீம்பொருள் முதலில் Android கணினியின் தொடர்புகளை ரெய்டு செய்கிறது. ஃபைல்கோடர் ransomware இன் சில சுவாரஸ்யமான ஆனால் குழப்பமான ஆக்கிரமிப்பு நடத்தையை ஆராய்ச்சியாளர்கள் கவனித்தனர். அடிப்படையில், தீம்பொருள் விரைவாக ஆனால் முழுமையாக பாதிக்கப்பட்டவரின் தொடர்பு பட்டியல் மூலம் தன்னைப் பரப்புகிறது.

Android மொபைல் சாதனத்தின் தொடர்பு பட்டியலில் உள்ள ஒவ்வொரு நுழைவுக்கும் கவனமாக சொற்களால் தானாக உருவாக்கப்பட்ட உரை செய்தியை அனுப்ப தீம்பொருள் முயற்சிக்கிறது. பாதிக்கப்பட்டவர்கள் ransomware ஐக் கிளிக் செய்து பதிவிறக்குவதற்கான வாய்ப்புகளை அதிகரிக்க கோப்பு குறியீட்டு வைரஸ் ஒரு சுவாரஸ்யமான தந்திரத்தை பயன்படுத்துகிறது. கறைபடிந்த உரை செய்தியில் உள்ள இணைப்பு ஒரு பயன்பாடாக விளம்பரப்படுத்தப்படுகிறது. மிக முக்கியமாக, தீம்பொருள் செய்தியில் பாதிக்கப்பட்டவரின் சுயவிவர புகைப்படம் இருப்பதை உறுதி செய்கிறது. மேலும், பாதிக்கப்பட்டவர் ஏற்கனவே பயன்படுத்தும் பயன்பாட்டிற்குள் பொருத்தமாக புகைப்படம் கவனமாக நிலைநிறுத்தப்பட்டுள்ளது. உண்மையில், இது ransomware ஐக் கொண்ட ஒரு தீங்கிழைக்கும் போலி பயன்பாடு ஆகும்.

கோப்பு குறியீட்டு ransomware பன்மொழி என குறியிடப்பட்டுள்ளது என்பது இன்னும் முக்கியமானது. வேறுவிதமாகக் கூறினால், பாதிக்கப்பட்ட சாதனத்தின் மொழி அமைப்பைப் பொறுத்து, சாத்தியமான 42 மொழி பதிப்புகளில் ஒன்றில் செய்திகளை அனுப்ப முடியும். உணரப்பட்ட நம்பகத்தன்மையை அதிகரிக்க தீம்பொருள் தானாகவே செய்தியின் உள்ளே தொடர்பின் பெயரைச் செருகும்.

கோப்பு குறியீடு Ransomware எவ்வாறு பாதிக்கிறது மற்றும் வேலை செய்கிறது?

தீம்பொருள் உருவாக்கிய இணைப்புகள் பொதுவாக பாதிக்கப்பட்டவர்களை ஈர்க்க முயற்சிக்கும் பயன்பாட்டைக் கொண்டுள்ளன. போலி பயன்பாட்டின் உண்மையான நோக்கம் புத்திசாலித்தனமாக பின்னணியில் இயங்குகிறது. இந்த பயன்பாட்டில் அதன் மூலக் குறியீட்டில் ஹார்ட்கோட் செய்யப்பட்ட கட்டளை மற்றும் கட்டுப்பாடு (சி 2) அமைப்புகளும், பிட்காயின் பணப்பை முகவரிகளும் உள்ளன. தாக்குதல் நடத்தியவர்கள் பிரபலமான ஆன்லைன் குறிப்பு பகிர்வு தளமான பேஸ்ட்பினையும் பயன்படுத்தினர், ஆனால் இது மாறும் மீட்டெடுப்பு மற்றும் மேலும் தொற்று புள்ளிகளுக்கான ஒரு வழியாக மட்டுமே செயல்படுகிறது.

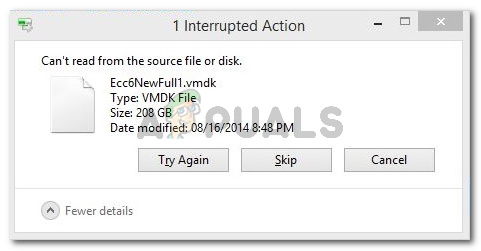

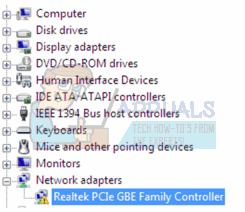

ஃபைல்கோடர் ransomware வெற்றிகரமாக களங்கப்படுத்தப்பட்ட எஸ்.எம்.எஸ்ஸை தொகுப்பாக அனுப்பி பணியை முடித்த பிறகு, அது பாதிக்கப்பட்ட சாதனத்தை ஸ்கேன் செய்து அனைத்து சேமிப்பக கோப்புகளையும் கண்டுபிடித்து அவற்றில் பெரும்பாலானவற்றை குறியாக்குகிறது. உரை கோப்புகள், படங்கள், வீடியோக்கள் போன்றவற்றுக்கு பொதுவாகப் பயன்படுத்தப்படும் அனைத்து வகையான கோப்பு நீட்டிப்புகளையும் தீம்பொருள் குறியாக்குகிறது என்பதை ESET ஆராய்ச்சியாளர்கள் கண்டுபிடித்துள்ளனர். ஆனால் சில காரணங்களால், இது .apk அல்லது .dex போன்ற Android- குறிப்பிட்ட கோப்புகளை விட்டு விடுகிறது. தீம்பொருள் சுருக்கப்பட்ட .Zip மற்றும் .RAR கோப்புகள் மற்றும் 50 MB க்கு மேல் உள்ள கோப்புகளையும் தொடாது. ஆராய்ச்சியாளர்கள் சந்தேகிக்கிறார்கள், தீம்பொருள் படைப்பாளர்கள் WannaCry இலிருந்து உள்ளடக்கத்தைத் தூக்கும் ஒரு மோசமான நகல்-ஒட்டுதல் வேலையைச் செய்திருக்கலாம், இது மிகவும் கடுமையான மற்றும் ஏராளமான ransomware வடிவமாகும். மறைகுறியாக்கப்பட்ட அனைத்து கோப்புகளும் “.seven” நீட்டிப்புடன் சேர்க்கப்படுகின்றன

புதிய ஆண்ட்ராய்டு ransomware குடும்பமான Android / Filecoder.C ஐ ஆராய்ச்சியாளர்கள் கண்டுபிடித்துள்ளனர், இது பாதிக்கப்பட்டவர்களின் தொடர்புகளுக்கு பரவ முயற்சிக்கிறது மற்றும் சில அசாதாரண தந்திரங்களை பயன்படுத்துகிறது https://t.co/5iCvkVbAND ive வெல்வ் செக்யூரிட்டி AS கேஸ் #ransomware # ஆண்ட்ராய்டு pic.twitter.com/d150eY4N7X

- டேவிட் பிசன் (@DMBisson) ஜூலை 30, 2019

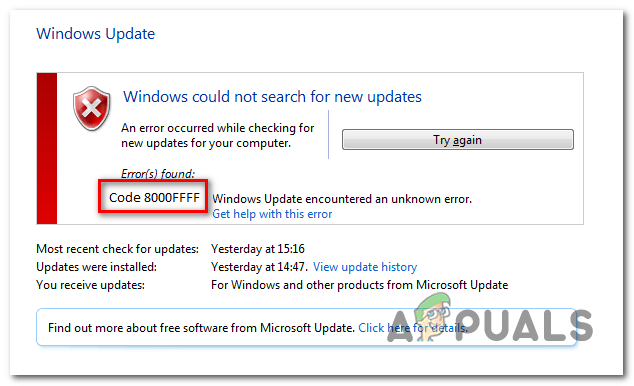

Android மொபைல் சாதனத்தில் கோப்புகளை வெற்றிகரமாக குறியாக்கம் செய்த பிறகு, ransomware பின்னர் கோரிக்கைகளைக் கொண்ட ஒரு பொதுவான மீட்கும் குறிப்பை ஒளிரச் செய்கிறது. கோப்பு குறியீட்டு ransomware கிரிப்டோகரன்சியில் சுமார் $ 98 முதல் 8 188 வரை கோரிக்கைகளை வைப்பதை ஆராய்ச்சியாளர்கள் கவனித்தனர். அவசர உணர்வை உருவாக்க, தீம்பொருளில் ஒரு எளிய டைமரும் உள்ளது, இது சுமார் 3 நாட்கள் அல்லது 72 மணி நேரம் நீடிக்கும். மீட்கும் குறிப்பில் அது எத்தனை கோப்புகளை பணயக்கைதியாக வைத்திருக்கிறது என்பதையும் குறிப்பிடுகிறது.

சுவாரஸ்யமாக, ransomware சாதனத் திரையை பூட்டவோ அல்லது ஸ்மார்ட்போன் பயன்படுத்தப்படுவதைத் தடுக்கவோ இல்லை. வேறு வார்த்தைகளில் கூறுவதானால், பாதிக்கப்பட்டவர்கள் இன்னும் தங்கள் Android ஸ்மார்ட்போனைப் பயன்படுத்தலாம், ஆனால் அவர்களின் தரவை அணுக முடியாது. மேலும், பாதிக்கப்பட்டவர்கள் எப்படியாவது தீங்கிழைக்கும் அல்லது சந்தேகத்திற்குரிய பயன்பாட்டை நிறுவல் நீக்கம் செய்தாலும், அது மாற்றங்களைச் செயல்தவிர்க்கவோ அல்லது கோப்புகளை மறைகுறியாக்கவோ செய்யாது. சாதனத்தின் உள்ளடக்கங்களை குறியாக்கும்போது கோப்பு குறியீடு பொது மற்றும் தனிப்பட்ட விசை ஜோடியை உருவாக்குகிறது. பொது விசையானது சக்திவாய்ந்த RSA-1024 வழிமுறை மற்றும் ஹார்ட்கோட் மதிப்புடன் குறியாக்கம் செய்யப்பட்டுள்ளது, இது படைப்பாளர்களுக்கு அனுப்பப்படுகிறது. பாதிக்கப்பட்ட பிட்காயின் விவரங்கள் மூலம் பாதிக்கப்பட்டவர் பணம் செலுத்திய பிறகு, தாக்குபவர் தனிப்பட்ட விசையை டிக்ரிப்ட் செய்து பாதிக்கப்பட்டவருக்கு விடுவிக்க முடியும்.

கோப்பு குறியீடு ஆக்கிரமிப்பு மட்டுமல்ல, விலகிச் செல்ல சிக்கலானது:

'குறியாக்க வழிமுறையை ஒரு மறைகுறியாக்க வழிமுறைக்கு மாற்றுவதன் மூலம்' பிளாக்மெயில் கட்டணத்தை செலுத்தாமல் கோப்புகளை மறைகுறியாக்க ஹார்ட்கோட் செய்யப்பட்ட முக்கிய மதிப்பைப் பயன்படுத்தலாம் என்று ESET ஆராய்ச்சியாளர்கள் முன்பு தெரிவித்தனர். சுருக்கமாக, ஃபைல்கோடர் ransomware இன் படைப்பாளிகள் கவனக்குறைவாக ஒரு டிக்ரிப்டரை உருவாக்க ஒரு எளிய முறையை விட்டுவிட்டதாக ஆராய்ச்சியாளர்கள் உணர்ந்தனர்.

'குறுகிய இலக்கு மற்றும் பிரச்சாரத்தை செயல்படுத்துதல் மற்றும் அதன் குறியாக்கத்தை செயல்படுத்துதல் ஆகிய இரண்டிலும் உள்ள குறைபாடுகள் காரணமாக, இந்த புதிய ransomware இன் தாக்கம் குறைவாகவே உள்ளது. இருப்பினும், டெவலப்பர்கள் குறைபாடுகளை சரிசெய்து, ஆபரேட்டர்கள் பயனர்களின் பரந்த குழுக்களை குறிவைக்கத் தொடங்கினால், Android / Filecoder.C ransomware கடுமையான அச்சுறுத்தலாக மாறும். ”

தி ஃபைல்கோடர் ransomware பற்றி ஆராய்ச்சியாளர்கள் தங்கள் இடுகையை புதுப்பித்துள்ளனர் மேலும், “இந்த‘ ஹார்ட்கோடட் கீ ’ஒரு ஆர்எஸ்ஏ -1024 பொது விசையாகும், அதை எளிதில் உடைக்க முடியாது, எனவே இந்த குறிப்பிட்ட ransomware க்கான டிக்ரிப்டரை உருவாக்குவது சாத்தியமற்றது.”

வித்தியாசமாக, கவுண்டவுன் டைமர் முடிந்ததும் பாதிக்கப்பட்ட தரவு இழக்கப்படும் என்ற கூற்றை ஆதரிக்க ransomware இன் குறியீட்டில் எதுவும் இல்லை என்பதையும் ஆராய்ச்சியாளர்கள் கவனித்தனர். மேலும், தீம்பொருளை உருவாக்கியவர்கள் மீட்கும் தொகையுடன் விளையாடுவதாகத் தெரிகிறது. 0.01 பிட்காயின் அல்லது பி.டி.சி நிலையானதாக இருக்கும்போது, அடுத்தடுத்த எண்கள் தீம்பொருளால் உருவாக்கப்பட்ட பயனர் ஐடியாகத் தோன்றும். மறைகுறியாக்க விசையை உருவாக்கி அனுப்புவதற்கு பாதிக்கப்பட்டவருடன் உள்வரும் கொடுப்பனவுகளுடன் பொருந்த இந்த அங்கீகார காரணியாக இந்த முறை செயல்படக்கூடும் என்று ஆராய்ச்சியாளர்கள் சந்தேகிக்கின்றனர்.

குறிச்சொற்கள் Android

![[சரி] ரொசெட்டா ஸ்டோன் ‘அபாயகரமான பயன்பாட்டு பிழை 1141’](https://jf-balio.pt/img/how-tos/51/rosetta-stone-fatal-application-error-1141.jpg)